كيف يمكن تتبع الكمبيوتر المحمول المسروق والعثور عليه مجانًا؟ استخدم Prey

من المؤلم دائمًا أن تفقد شيئًا ما ، سواء من الناحية المالية أو من حيث الضغط العاطفي الذي يمر به الشخص. وإذا كان شيئًا قيمًا مثل الكمبيوتر المحمول ، والذي يحتوي على بياناتك الشخصية ، يصبح الضرر أكثر وضوحًا. تأتي أجهزة الكمبيوتر المحمولة هذه الأيام مع فتحات قفل Kensington ، ولكن لا يمكنك العثور على قفل Kensington في كل مكان أيضًا. فما هو الحل؟

فريسة هو تطبيق خفيف الوزن سيساعدك في العثور على كمبيوتر محمول في غير مكانه في حالة سرقته. إنه مفتوح المصدر ومتعدد المنصات ومجاني تمامًا للاستخدام.

الفكرة وراء Prey واضحة للغاية. يعمل البرنامج بصمت في الخلفية ، ويستيقظ على فترات منتظمة ويتحقق من عنوان URL معين لمعرفة ما إذا كان يجب أن يؤدي إلى الحالة المفقودة ، وجمع الآثار وإرسال تقرير. عند التحقق من عنوان URL ، يبحث البرنامج عن 200 استجابة من الصفحة. إذا كانت الاستجابة موجودة ، فإن البرنامج يذهب للنوم مرة أخرى.

هناك طريقتان لاستخدام Prey. يمكنك إما أن يكون لديك لوحة تحكم Prey + ، حيث تدير التكوين وحالة الجهاز من خلال صفحة ويب ، ويتم إرسال جميع Prey’s إلى هذه الصفحة. هذا هو النهج الأسهل والموصى به بشكل عام.

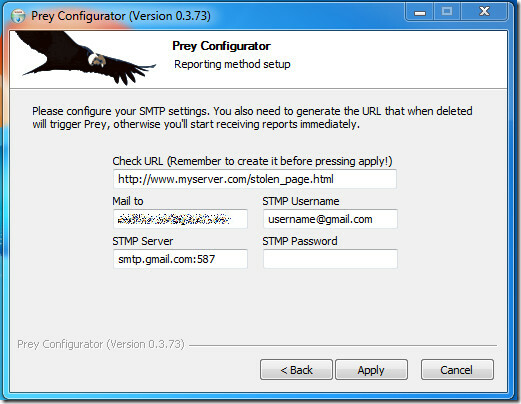

الخيار الثاني هو استخدام Prey Standalone ، حيث تذهب التقارير مباشرة إلى صندوق البريد الوارد الخاص بك ، وفي حالة فقد كمبيوتر محمول ، يجب عليك إنشاء عنوان URL يدويًا والذي سيؤدي إلى تشغيل إنذارات Prey. ستحتاج أيضًا إلى تكوين الوحدات النمطية المختلفة بنفسك. هذا هو النهج "المتقدم".

بطبيعة الحال ، يحتاج Prey إلى اتصال إنترنت نشط في جميع الأوقات للعمل. إذا كان الاتصال مفقودًا ، فسيحاول البرنامج بصمت الاتصال بأول نقطة اتصال WiFi متاحة ورفع المنبه.

تكوين Prey ليس صعبًا على الإطلاق عند تشغيله للمرة الأولى ، سيطالبك المكون بتكوين الجهاز للاستخدام الأول.

عند إعداد طريقة إعداد التقارير ، فإن أول شيء تواجهه هو الاختيار بين وضعي الاستخدام. حدد تفضيلاتك واستمر.

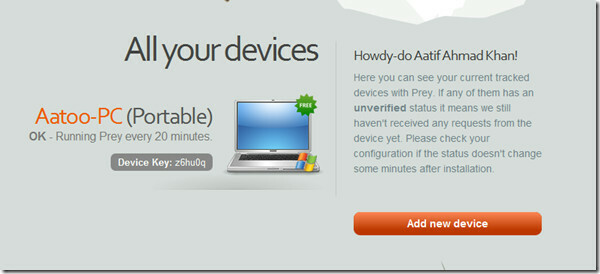

بعد ذلك ، ستحتاج إلى إنشاء حساب ، أو تسجيل الدخول إذا كان لديك بالفعل حساب للوصول إلى Prey عبر الويب.

عند إنشاء الحساب ، ستتلقى بريدًا إلكترونيًا للتفعيل في بريدك الوارد. بمجرد تنشيط الحساب ، يمكنك استخدام Prey بتسجيل الدخول على www.preyproject.com. تتيح لك واجهة الويب التحكم في مشغلات جهازك والإجراءات التي يتم تنفيذها وما إلى ذلك.

إذا اخترت تشغيل Prey كملف مستقل ، فأنت بحاجة إلى تحديد إعدادات البريد الإلكتروني لـ Prey لإرسال تقاريرها المنتظمة.

بخلاف ذلك ، يمكنك أيضًا التحكم في بعض الميزات الأخرى للبرنامج عن طريق تحديد Manage Prey Settings في مربع حوار Prey Configurator. الخيارات المعروضة موضحة أدناه.

مع وجود جميع الإعدادات في مكانها ، يعمل Prey بشكل غير ملحوظ وسيبقي النظام قابلاً للتتبع في أحداث السرقة. يقدم البرنامج بعض الميزات ، بما في ذلك:

- علم الموقع الجغرافي (ميزة جديدة)

- اتصال واي فاي تلقائي

- وزن خفيف

- معمارية مودولا

- نظام تقرير قوي

- نظام الرسائل / التنبيه

- التحديث التلقائي الكامل

Prey هي منصات متعددة ، مما يعني أنها ستعمل مع جميع أنظمة التشغيل ، بما في ذلك Windows (جميع الإصدارات) ، Linux ، Mac OS X. يتم تشغيله بشكل منفصل وبالتالي لم أتمكن من التحقق من توقيع ذاكرته ، ولكن البرنامج بالكاد يترك أي آثار على النظام. اختبرنا Prey على نظام التشغيل Windows 7 32 بت.

تنزيل Prey

بحث

المشاركات الاخيرة

إدارة عناصر قائمة الانتقال السريع لنظام التشغيل Windows 7 في شريط المهام باستخدام مدير قائمة الانتقال السريع

في عام 2009 ، قمنا بإبراز أداة Jumplist الرائعة ، مشغل Jumplist، وا...

معاينة ملفات PDF في مستكشف Windows دون تغيير عارض PDF الافتراضي

يمكن القول إن أحد تنسيقات المستندات الأكثر استخدامًا هو PDF. انتقل ...

TheRenamer: أعد تسمية العروض التلفزيونية والأفلام بشكل صحيح عبر السحب والإفلات

المسلسلات التلفزيونية مثل Game of Thrones و Modern Family ، تحظى بم...