Ingress Vs Egress - Каква е разликата

Ingress vs egress: изглежда, че има непрекъснат дебат относно тези термини. Те са вид архаични и тяхното значение изглежда е различно в различни ситуации.

Днес ще направим всичко възможно да се опитаме да хвърлим малко светлина върху тази мистерия. Не искаме обаче да влизаме във философски дебат. Нашата единствена цел е да направим всичко възможно да обясним тези термини и как те обикновено се използват в контекста на работата в мрежа. Но дори това, както предстои да видите, може да бъде доста объркващо.

Ще започнем от началото и ще направим всичко възможно да определим тези два термина, първо езиково и след това в специфичния контекст на компютърните мрежи. След това ще обясним как значението им може да варира в зависимост от нечия гледна точка, въз основа на обхвата, който обмисляме. Същият изходящ трафик в една ситуация може да стане входящ трафик в друга. След това ще говорим за наблюдение на входящия и изходящия трафик и ще представим някои от най-добрите инструменти, които можете да използвате за тази цел. Но почакай! Има още. Също така ще обсъдим напредъка в специфичния контекст на сигурността на данните и ще представим няколко от най-добрите практики, за да се предпазите от изхвърляне на данни. И, запазвайки добрите си навици, ще прегледаме някои от най-добрите инструменти SIEM, които можете да използвате, за да откриете нежелани данни.

Определяне на ингресия и прогрес

В езиково отношение дефинирането на която и да е от тези думи едва ли би било по-лесно (предназначен за каламбур). Нека да видим какво решава Мерриам-Уебстър. Той просто и ясно (почти скучно) определя влизането като „актът за влизане ”. Достатъчно просто, нали? И изходът не е много по-сложен, тъй като същият източник го определя като „действието на излизане или излизане ”. Тук отново, доста проста дефиниция. Ако искате да проверите други източници, ще намерите категоричен консенсус. Ингресията навлиза, докато егресът излиза.

В контекста на мрежовия трафик

Но тази публикация в блога не е лингвистика, а административна мрежа. И това е било навлизане и изходът може да стане малко по-объркващо. Все пак това е същото и това е свързано с въвеждане на данни и излизане от мрежа, устройство или интерфейс. Засега нищо сложно. Където е трудно обаче е, когато хората не са съгласни какво има и какво излиза. Виждате ли, понякога инсите на един са аутове на друг.

Всичко зависи от вашата гледна точка

Понятието или излизането, когато се отнася до мрежовия трафик, има връзка с това как виждате нещата, зависи от вашата гледна точка. В повечето други ситуации, навлизането и излизането е навън; няма нищо объркващо в това. Това обаче не е толкова много при мрежите. Нека се опитаме да изясним това, като използваме няколко конкретни примера.

Първият ни пример е този на интернет портал. Това може да е рутер, прокси сървър или защитна стена, което няма значение. Това е устройството, което седи между вашата локална мрежа и Интернет. В този случай мисля, че всички биха се съгласили, че Интернет се счита за външна и локална мрежа, отвътре. И така, трафикът, идващ от Интернет към локалната мрежа, ще бъде входящ трафик, а трафикът от локалната мрежа към интернет ще бъде изходящ трафик. Засега все още е просто.

Но ако погледнете на нещата от гледна точка на мрежовия интерфейс, нещата стават различни. В предишния пример, ако погледнете трафика на LAN интерфейса, трафикът към Интернет вече навлиза трафик, тъй като влиза в шлюза. По същия начин трафикът към локалната мрежа не е изходящ трафик, тъй като излиза от шлюза.

За да обобщим, диференцирането на входящия и изходящия трафик изисква всички да се съгласим за това, за което говорим. Както видяхме, входящият трафик в един контекст може да бъде изходящ трафик в различен. Най-доброто ни предложение би било да избягвате използването на тези термини изцяло или ясно да посочите контекста на тяхното използване всеки път, когато ги използвате. По този начин ще избегнете всякакво объркване.

Мониторинг на трафика на изхода и напрежението

Сега, когато сме запознати с терминологията, нека да разгледаме наблюдението на входящия и изходящия трафик. Обикновено това се прави с помощта на специален софтуер, наречен мрежов мониторинг или инструменти за мониторинг на честотната лента. Тези инструменти използват прост протокол за управление на мрежата (SNMP), за да четат интерфейсните броячи от свързано към мрежата оборудване. Тези броячи просто изчисляват броя на байтовете във и извън всеки мрежов интерфейс. Имайте предвид, че инструментите за мониторинг рядко използват вход и изход и обикновено се отнасят за трафик в и извън интерфейс. От вас зависи, ако желаете, да определите кой е входящ и кой е изходящ трафик, отново в зависимост от конкретния контекст.

Малко инструменти, които бихме препоръчали

Налични са много инструменти за мониторинг на честотната лента или мрежата. Вероятно твърде много и избирането на най-доброто - или дори само добро - може да бъде предизвикателство. Опитахме много от наличните инструменти и представихме този списък с няколко от най-добрите инструменти за мониторинг на честотната лента, които можете да намерите.

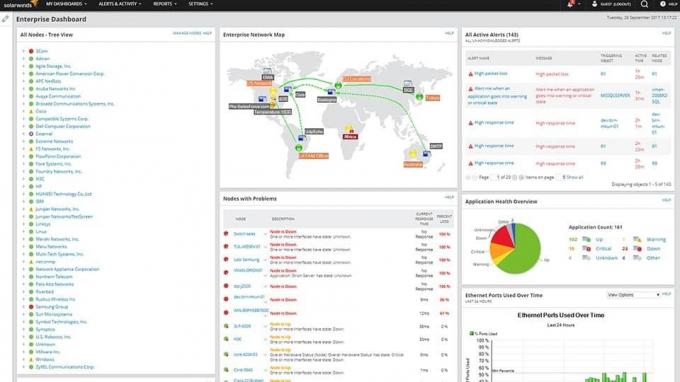

SolarWinds е един от най-добрите производители на инструменти за мрежово администриране. Основният продукт на компанията се нарича SolarWinds Network Monitor Monitor, или NPM. Това е много цялостно решение за мониторинг на мрежата, което разполага с лесен за използване графичен потребителски интерфейс, който администраторите могат да използват за наблюдение на устройства и за конфигуриране на инструмента.

Системата използва SNMP за заявка на устройства и показване използването на техните интерфейси, както и други полезни показатели на графично табло. В допълнение към това табло могат да се генерират различни вградени отчети по заявка или въз основа на планирано изпълнение. И ако вградените отчети не ви дават нужната информация, те могат да бъдат персонализирани по желание. Пакетът също така включва няколко полезни инструмента, като например възможността за показване на визуално предаване на критичния пластир между всяка две точки на мрежата. Този инструмент е много мащабируем и ще подхожда на всяка мрежа от най-малките до големи мрежи с хиляди устройства, разпределени в множество сайтове.

- БЕЗПЛАТЕН ПРОБЕН ПЕРИОД: SolarWinds Network Monitor Monitor

- Официална връзка за изтегляне: https://www.solarwinds.com/network-performance-monitor/registration

Най- SolarWinds Network Monitor MonitorСистемата за сигнализиране е друго място, където продуктът блести. Като своите отчети, той е адаптивен, ако е необходимо, но може да се използва и извън кутията с минимална конфигурация. Алармиращият механизъм е достатъчно умен, за да не изпраща известия за „маловажни“ събития посред нощ или до изпращайте стотици известия за толкова неотговарящи устройства, когато основният проблем е маршрутизатор надолу или мрежов превключвател нагоре по веригата.

Цени за SolarWinds Network Monitor Monitor стартира от малко под 3000 долара и се увеличава според броя на устройствата за наблюдение. Ценовата структура всъщност е доста сложна и трябва да се свържете с екипа по продажбите на SolarWinds за подробна оферта. Ако предпочитате да опитате продукта, преди да го закупите, налична е безплатна 30-дневна пробна версия за изтегляне от уебсайта на SolarWinds.

2. ManageEngine OpManager

ManageEngine е друг известен издател на инструменти за управление на мрежата. Най- ManageEngine OpManager е цялостно решение за управление, което ще се справи с почти всяка задача за мониторинг, която можете да хвърлите върху него. Инструментът работи на Windows или Linux и се зарежда с чудесни функции. Наред с други, има функция за автоматично откриване, която може да картографира вашата мрежа, като ви предоставя уникално персонализирано табло.

Най- ManageEngine OpManagerТаблото за управление е супер лесно за използване и навигиране, благодарение на неговата функционалност. И ако сте в мобилни приложения, има приложения за таблети и смартфони, които ви позволяват да получите достъп до инструмента отвсякъде. Това е цялостно много полиран и професионален продукт.

Сигналът е също толкова добър OpManager както и всички други негови компоненти. Има пълен набор от предупреждения на базата на праг, които ще ви помогнат да откриете, идентифицирате и отстраните проблеми с мрежата. За всички показатели за ефективност на мрежата могат да бъдат зададени множество прагове с различни известия.

Ако искате да опитате продукта преди да купите, е налична безплатна версия. Въпреки че е наистина безплатна версия, а не ограничена във времето пробна версия, има някои ограничения, като например да ви позволява да наблюдавате не повече от десет устройства. Това е недостатъчно за всички, освен за най-малките от мрежите. За по-големи мрежи можете да избирате между съществен или начинание планове. Първият ще ви позволи да наблюдавате до 1000 възли, докато другият достига до 10 000. Информация за цените е достъпна, като се свържете ManageEngineПродажби.

3. PRTG Network Monitor

Най- PRTG Network Monitor, което просто ще отнесем към PRTG, е друга страхотна система за наблюдение. Издателят му твърди, че този инструмент може да наблюдава всички системи, устройства, трафик и приложения на вашата ИТ инфраструктура. Това е всеобхватен пакет, който не разчита на външни модули или добавки, които трябва да бъдат изтеглени и инсталирани. Поради интегрираната си природа той е по-бърз и лесен за инсталиране от повечето други инструменти за мониторинг на мрежата. Можете да избирате между няколко различни потребителски интерфейса като корпоративна конзола на Windows, уеб интерфейс, базиран на Ajax, и мобилни приложения за Android и iOS.

Най- PRTG Network Monitor е различен от повечето други инструменти за мониторинг по това, че е базиран на сензори. Към инструмента могат да се добавят различни функции за мониторинг, просто като се конфигурират допълнителни сензори. Те са като плъгини с изключение на това, че не са външни модули, а вместо това са включени в продукта. PRTG включва над 200 такива сензора, които покриват различни нужди за мониторинг. За показателите за ефективност на мрежата QoS сензорът и Advanced PING сензорът ви позволяват да наблюдавате закъсненията и трептенето, докато стандартният SNMP сензор ще ви позволи да наблюдавате пропускателната способност.

Най- PRTG ценовата структура е доста проста. Има безплатна версия, която е пълнофункционална, но ще ограничи способността ви за наблюдение до 100 сензора. Има и 30-дневна пробна версия, която е неограничена, но ще се върне към безплатната версия, след като пробният период приключи. Ако искате да продължите да наблюдавате над 100 сензора след изпитателния период, ще трябва да закупите лиценз. Цената им варира в зависимост от броя на сензорите от 1 600 долара за 500 сензора до 14 500 долара за неограничени сензори. Всеки наблюдаван параметър се счита за един сензор. Например, проследяването на честотната ширина на всеки порт на 48-портовия превключвател ще се счита за 48 сензора.

Напредък в контекста на сигурността

Съществува и друга употреба за термина egress между мрежовите и системните администратори, която е специфична за контекста на сигурността на данните. Тя се отнася до данни, напускащи локалната мрежа на организацията. Изходящите имейл съобщения, качването в облак или файловете, преместени във външно хранилище, са прости примери за излизане на данни. Това е нормална част от мрежовата дейност, но може да представлява заплаха за организациите, когато чувствителни данни се изтеглят към неоторизирани получатели, несъзнателно или злонамерено.

Заплахи, включващи изтичане на данни

Чувствителната, патентована или лесно осигуряема информация често е насочена от всякакви киберпрестъпници. Пускането на чувствителна или защитена информация на обществеността или на конкуриращи се организации представлява истинска грижа за предприятията, правителствата и организациите от всякакъв вид. Участниците в заплахата могат да се опитат да откраднат чувствителни данни чрез едни и същи методи, които много служители използват всеки ден, като например имейл, USB или качване в облак.

Най-добри практики за предотвратяване изтичането на нежелани данни

Има много неща, които можете да направите, за да защитите вашата организация срещу неразрешено изхвърляне на данни, но някои от тях са особено важни. Нека да разгледаме две от най-важните неща, които трябва да направите.

Създайте приемлива политика за прилагане и изхвърляне на данни за трафик

Включете заинтересованите страни, за да определите вашата приемлива политика за използване. Политиката трябва да бъде много задълбочена и да защитава ресурсите на вашата компания. Той може, например, да включва списък на одобрени достъпни до Интернет услуги и указания за достъп и обработка на чувствителни данни. И не забравяйте, че е едно нещо да създадете такива политики, но вие също трябва да ги съобщавате на потребителите и да се уверите, че ги разбират.

Прилагайте правилата на защитната стена, за да блокирате изхода към злонамерени или неоторизирани дестинации

Мрежовата защитна стена е само една от няколко линии на защита срещу заплахи. Това е добра отправна точка, при която можете да гарантирате, че изтичането на данни няма да се случи без изрично разрешение.

SIEM - За да се предотврати изтичането на данни

Независимо какво правите, наблюдението остава един от най-добрите начини да се предпазите от изтичане на данни. Всеки път, когато се случи изтичане на данни, искате да знаете за него веднага, за да можете да действате по него. Тук могат да помогнат инструментите за информация за сигурността и управление на събития (SIEM).

Конкретно, системата SIEM не осигурява никаква твърда защита. Основната му цел е да улесни живота на администраторите на мрежата и сигурността като вас. Това, което типичната система SIEM наистина прави, е да събира информация от различни защити и откриване системи, съпоставят цялата тази информация, събираща свързани събития, и реагират на значими събития в различни начини. През повечето време инструментите SIEM включват и някаква форма на отчитане и / или табла за управление.

Някои от най-добрите SIEM инструменти

За да ви дадем представа какво е на разположение и да ви помогне да изберете правилния инструмент SIEM за вашите нужди, ние съставихме този списък на някои от най-добрите инструменти SIEM.

Същото SolarWinds това ни донесе Мрежов монитор разгледано по-горе също предлага оферта за информация за сигурността и управление на събития. Всъщност това е един от най-добрите налични инструменти на SIEM. Може да не е толкова пълнофункционален като някои други инструменти, но това, което прави, прави много добре и има цялата необходима функционалност. Инструментът се нарича SolarWinds Security Event Manager (SEM). Най-добре се описва като система за входно ниво SIEM, но вероятно е една от най-конкурентните системи за начално ниво на пазара. Най- SolarWinds SEM разполага с всичко, което можете да очаквате от система SIEM, включително отлични функции за управление на журнала и корелации, които могат да ви помогнат да откриете неразрешено излизане на данни и впечатляващ механизъм за отчитане.

БЕЗПЛАТЕН ПРОБЕН ПЕРИОД:SolarWinds Security Event Manager

Официална връзка за изтегляне:https://www.solarwinds.com/security-event-manager/registration

Що се отнася до функциите за реагиране на събития на инструмента, както се очаква от SolarWinds, те не оставят нищо за желание. Подробната система за реагиране в реално време ще реагира активно на всяка заплаха. И тъй като се основава на поведение, а не на подпис, вие сте защитени от неизвестни или бъдещи заплахи. Таблото за управление на инструмента вероятно е едно от най-добрите му предимства. С опростен дизайн няма да имате проблеми бързо да идентифицирате аномалиите. Започвайки от около $ 4 500, инструментът е повече от достъпен. И ако искате първо да го изпробвате, за изтегляне е достъпна безплатна напълно функционална 30-дневна пробна версия.

Официална връзка за изтегляне:https://www.solarwinds.com/security-event-manager/registration

2. Splunk Enterprise Security

Вероятно една от най-популярните системи SIEM, Splunk Enterprise Security- или просто Splunk ES, както често се нарича - е известен със своите аналитични възможности. Splunk ES следи данните в системата ви в реално време, търсейки уязвимости и признаци на необичайна активност. Системата използва SplunkСобствена Адаптивна рамка за реакция (ARF), която се интегрира с оборудване от повече от 55 доставчици на сигурност. Най- ARF изпълнява автоматизиран отговор, което ви позволява бързо да спечелите горната ръка. Добавете към това прост и незабравен потребителски интерфейс и имате печелившо решение. Други интересни функции включват функцията „Notables“, която показва персонализирани от потребителя сигнали, и „Изследвач на активи“ за маркиране на злонамерени дейности и предотвратяване на допълнителни проблеми.

Splunk ES е продукт за корпоративен клас и като такъв се предлага с ценови размери за предприятия. За съжаление не можете да получите много информация за цените от SplunkУебсайт и ще трябва да се свържете с отдела за продажби, за да получите оферта. Въпреки цената си, това е страхотен продукт и може да искате да се свържете Splunk за да се възползвате от налична безплатна пробна версия.

3. NetWitness

През последните няколко години, NetWitness се съсредоточи върху продуктите, поддържащи „дълбока осведоменост за ситуацията в реално време и бърза реакция на мрежата”. След закупуване от EMC след което се сляха с долчинка, the Netwitness бизнесът вече е част от RSA клон на корпорацията. И това е добра новина като RSA има отлична репутация в сигурността.

NetWitness е идеален за организации, които търсят цялостно решение за мрежова анализа. Инструментът включва информация за вашия бизнес, която помага да се даде приоритет на сигналите. Според RSA, системата "събира данни в повече точки за заснемане, изчислителни платформи и източници на разузнавателна информация за заплахи от други SIEM решения”. Има и разширено откриване на заплаха, което съчетава поведенчески анализ, техники за научни данни и разузнавателна информация за заплахите. И накрая, усъвършенстваната система за реакция може да се похвали с възможности за оркестрация и автоматизация, за да помогне за премахване на заплахите, преди да засегнат бизнеса ви.

Един от основните недостатъци на NetWitness е, че не е най-лесното за настройване и използване. Въпреки това, има достатъчно документация, която може да ви помогне при настройката и използването на продукта. Това е друг продукт за корпоративен клас и, както често се случва с такива продукти, ще трябва да се свържете с продажбите, за да получите информация за цените.

Търсене

скорошни публикации

Най-добрите инструменти за мониторинг на LAN: Топ 8 софтуерни решения, които сме подложили на тест

Мониторингът на LAN е гореща тема. И това е една от най-важните зад...

Най-добри мрежови услуги и инструменти за наблюдение

„Справочник“ е често срещан термин в изчислителната техника, който ...

5 най-добрият софтуер за мониторинг на мрежи SNMP, прегледан през 2020 г.

Никой занаятчия не е по-добър от инструментите, които използва. Тов...