Ingress mod Egress - Hvad er forskellen

Ingress vs egress: Der ser ud til at være en uendelig debat om disse udtryk. De er slags arkaiske, og deres betydning ser ud til at være anderledes i forskellige situationer.

I dag vil vi gøre vores bedste for at prøve at kaste lys over dette mysterium. Vi ønsker dog ikke at komme ind i en filosofisk debat. Vores eneste mål er at gøre vores bedste for at forklare disse udtryk, og hvordan de typisk bruges i forbindelse med netværkssamarbejde. Men selv det, som du er ved at se, kan have tendens til at være ret forvirrende.

Vi begynder med at begynde og gøre vores bedste for at definere disse to udtryk, først sprogligt og derefter i den specifikke kontekst af computernetværk. Vi forklarer derefter, hvordan deres betydning kan variere ud fra ens synspunkt på baseret på det omfang, vi overvejer. Den samme udgangstrafik i en situation kan blive indtrængtrafik i en anden. Dernæst skal vi tale om overvågning af indtræden og udgangstrafik og introducere nogle af de bedste værktøjer, du kan bruge til det formål. Men vent! Der er mere. Vi vil også diskutere udgang i den specifikke kontekst af datasikkerhed og introducere et par af de bedste fremgangsmåder for at beskytte dig selv mod dataudgang. Og når vi holder vores gode vaner, gennemgår vi nogle af de bedste SIEM-værktøjer, som du kan bruge til at registrere uønsket dataudgang.

Definition af Ingress And Egress

Sprogligt set kunne definition af et af disse ord næppe være lettere (ordspil beregnet). Lad os se, hvad Merriam-Webster-ordbogen har at sige om det. Det definerer enkelt og tydeligt (næsten kedeligt) indtrængen som "handlen om at komme ind ”. Enkelt nok, nej? Og udgang er ikke meget mere kompliceret, da den samme kilde definerer den som "handlingen med at gå eller komme ud ”. Her igen en temmelig enkel definition. Hvis du vil kontrollere andre kilder, finder du en bestemt konsensus. Ingress er ved at komme ind, mens egress er ved at komme ud.

I sammenhæng med netværkstrafik

Men dette blogindlæg handler ikke om sprogvidenskab, det handler om netværksadministration. Og dette var, hvor indtrængen og udtrædelse kan blive lidt mere forvirrende. Det er dog stadig det samme, og det har at gøre med data, der indtastes og forlader et netværk, en enhed eller en interface. Indtil videre intet kompliceret. Hvor det imidlertid bliver vanskeligt, er når folk ikke er enige om, hvad der er inde og hvad der er ude. Du kan se, undertiden er det ene i outs fra det andet.

Det hele afhænger af dit synspunkt

Ingress eller egress, når der refereres til netværkstrafik, har at gøre med hvordan du ser tingene, det afhænger af dit synspunkt. I de fleste andre situationer er ind og ud er ude; der er ikke noget forvirrende ved det. Dette er dog ikke så meget tilfældet med netværk. Lad os prøve at præcisere, at vi bruger et par konkrete eksempler.

Vores første eksempel er en Internet-gateway. Det kan være en router, en proxyserver eller en firewall, der betyder ikke noget. Det er den enhed, der sidder mellem dit lokale netværk og Internettet. I dette tilfælde tror jeg, at alle er enige om, at Internettet betragtes som det ydre og det lokale netværk, indersiden. Så trafik, der kommer fra internettet til det lokale netværk, ville være indtrængende trafik, og trafik fra det lokale netværk til internettet ville være indtrængende trafik. Indtil videre er det stadig enkelt.

Men hvis du ser på ting fra et netværksgrænsefladesynspunkt, bliver tingene anderledes. I det forrige eksempel, hvis du ser på trafik på LAN-grænsefladen, indtræder trafik, der går mod Internettet, nu trafik, når den går ind i gatewayen. Ligeledes er trafik, der går mod det lokale netværk, ikke udtræder af trafik, da den forlader gatewayen.

For at opsummere, differentiere indtrængning og udgangstrafik kræver vi, at vi alle er enige om, hvad vi taler om. Som vi så, kan indtrængningstrafik i en sammenhæng være udgangstrafik i en anden. Vores bedste forslag ville være at enten undgå at bruge disse udtryk helt eller at angive deres brugskontekst klart, hver gang du bruger dem. På den måde undgår du forvirring.

Overvågning af Egress And Ingress Traffic

Nu hvor vi er bekendt med terminologien, så lad os se på overvågning af indtræden og udgangstrafikken. Dette gøres typisk ved hjælp af speciel software kaldet netværksovervågning eller båndbreddeovervågningsværktøjer. Disse værktøjer bruger Simple Network Management Protocol (SNMP) til at læse grænsefladetællere fra netværksforbundet udstyr. Disse tællere stemmer blot antallet af byte ind og ud af hver netværksgrænseflade. Bemærk, at overvågningsværktøjer sjældent bruger indtræden og udgang og normalt henviser til trafik ind og ud af en grænseflade. Det er op til dig, hvis du ønsker det, at bestemme, hvad der er indtrængen, og som er udgangstrafik, igen afhængig af den specifikke kontekst.

Et par værktøjer, vi vil anbefale

Der er mange båndbredde- eller netværksovervågningsværktøjer til rådighed. Sandsynligvis for mange og at vælge den bedste - eller endda bare en god - kan være en udfordring. Vi har prøvet mange af de tilgængelige værktøjer og kom med denne liste over et par af de allerbedste båndbreddeovervågningsværktøjer, du kan finde.

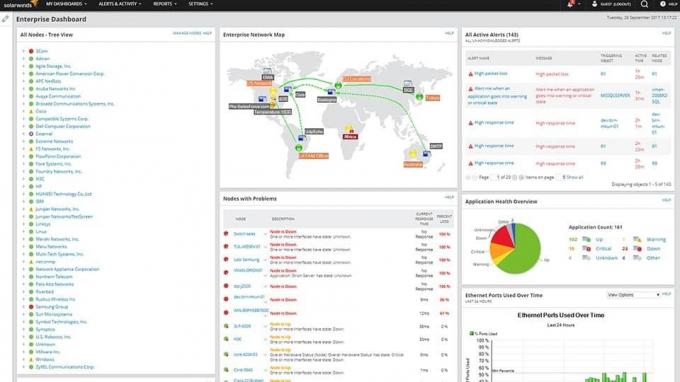

SolarWinds er en af de bedste producenter af netværksadministrationsværktøjer. Virksomhedens flagskibsprodukt kaldes the SolarWinds Network Performance Monitor, eller NPM. Det er en meget komplet netværksovervågningsløsning, der indeholder en brugervenlig grafisk brugergrænseflade, som administratorer kan bruge til at overvåge enheder og til at konfigurere værktøjet.

Systemet bruger SNMP til at forespørge enheder og vise deres grænsefladers anvendelse såvel som andre nyttige metrics på et grafisk dashboard. Ud over dette dashboard kan forskellige indbyggede rapporter genereres enten on-demand eller baseret på en planlagt udførelse. Og hvis de indbyggede rapporter ikke giver dig de oplysninger, du har brug for, kan de tilpasses efter ønske. Pakken indeholder også et par nyttige værktøjer, såsom muligheden for at vise en visuel gengivelse af den kritiske patch mellem ethvert to punkter på netværket. Dette værktøj er meget skalerbart, og det passer til ethvert netværk fra de mindste til store netværk med tusinder af enheder spredt over flere steder.

- GRATIS PRØVEVERSION: SolarWinds Network Performance Monitor

- Officielt downloadlink: https://www.solarwinds.com/network-performance-monitor/registration

Det SolarWinds Network Performance Monitor'S alarmsystem er et andet sted, hvor produktet lyser. Som rapporter er det tilpasset om nødvendigt, men det kan også bruges ude af boksen med minimal konfiguration. Alarmeringsmotoren er smart nok til ikke at sende meddelelser om "uvæsentlige" begivenheder midt på natten eller til send hundreder af underretninger for så mange enheder, der ikke reagerer, når det vigtigste spørgsmål er en down router eller netværks switch opstrøms.

Priser for SolarWinds Network Performance Monitor starter ved knap $ 3 000 og går op efter antallet af enheder, der skal overvåges. Prisstrukturen er faktisk temmelig kompliceret, og du skal kontakte SolarWinds salgsteam for et detaljeret tilbud. Hvis du foretrækker at prøve produktet, før du køber det, en gratis 30-dages prøveversion er tilgængelig til download fra SolarWinds-webstedet.

2. ManageEngine OpManager

ManageEngine er en anden velkendt udgiver af netværksstyringsværktøjer. Det ManageEngine OpManager er en komplet styringsløsning, der stort set håndterer enhver overvågningsopgave, du kan smide på den. Værktøjet kører på enten Windows eller Linux og er fyldt med fantastiske funktioner. Der er blandt andet en automatisk opdagelsesfunktion, der kan kortlægge dit netværk, hvilket giver dig et unikt tilpasset instrumentbræt.

Det ManageEngine OpManager'S betjeningspanel er super nemt at bruge og navigere takket være dens drill-down funktionalitet. Og hvis du bruger mobile apps, er der apps til tablets og smartphones, der giver dig adgang til værktøjet hvor som helst. Dette er et generelt meget poleret og professionelt produkt.

Alarmering er lige så god i OpManager ligesom alle dens andre komponenter. Der er et komplet komplement af tærskelbaserede alarmer, der hjælper med at registrere, identificere og fejlfinde netværksproblemer. Flere tærskler med forskellige underretninger kan indstilles for alle netværkspræstationstatistikker.

Hvis du vil prøve produktet, før du køber, er en gratis version tilgængelig. Selvom det er en virkelig gratis version snarere end en tidsbegrænset prøve, har den nogle begrænsninger, såsom at lade dig overvåge ikke mere end ti enheder. Dette er utilstrækkeligt for alle undtagen for de mindste af netværk. For større netværk kan du vælge mellem Vigtig eller den Enterprise planer. Den første lader dig overvåge op til 1.000 knudepunkter, mens den anden går op til 10.000. Prisoplysninger er tilgængelige ved at kontakte ManageEngineSalg.

3. PRTG Network Monitor

Det PRTG Network Monitor, som vi ganske enkelt vil referere til som PRTG, er et andet fantastisk overvågningssystem. Dets udgiver hævder, at dette værktøj kan overvåge alle systemer, enheder, trafik og applikationer af din IT-infrastruktur. Det er en pakke med alt inklusive, der ikke er afhængig af eksterne moduler eller tilføjelser, der skal downloades og installeres. På grund af sin integrerede karakter er det hurtigere og lettere at installere end de fleste andre netværksovervågningsværktøjer. Du kan vælge mellem et par forskellige brugergrænseflader, såsom en Windows-firmakonsol, en Ajax-baseret webgrænseflade og mobile apps til Android og iOS.

Det PRTG Network Monitor er forskellig fra de fleste andre overvågningsværktøjer, idet det er sensorbaseret. Forskellige overvågningsfunktioner kan føjes til værktøjet blot ved at konfigurere ekstra sensorer. De er som plugins bortset fra at de ikke er eksterne moduler, men i stedet inkluderes i produktet. PRTG inkluderer over 200 sådanne sensorer, der dækker forskellige overvågningsbehov. Med hensyn til netværksprestationsmetrikker giver QoS-sensoren og den avancerede PING-sensor dig mulighed for at overvåge latenstid og jitter, mens standard SNMP-sensoren giver dig mulighed for at overvåge gennemstrømning.

Det PRTG prisstrukturen er ret enkel. Der er en gratis version, der er fuldt udstyret, men som begrænser din overvågningsevne til 100 sensorer. Der er også en 30-dages prøveversion, som er ubegrænset, men som vil vende tilbage til den gratis version, når prøveperioden er over. Hvis du ønsker at fortsætte med at overvåge mere end 100 sensorer ud over prøveperioden, skal du købe en licens. Deres pris varierer afhængigt af antallet af sensorer fra $ 1 600 for 500 sensorer til $ 14 500 for ubegrænsede sensorer. Hver overvåget parameter tæller som en sensor. F.eks. Tæller overvågning af båndbredde på hver port på en 48-port switch som 48 sensorer.

Egress i forbindelse med sikkerhed

Der er en anden brug af udtrykket egress blandt netværks- og systemadministratorer, der er specifik for konteksten af datasikkerhed. Det henviser til data, der forlader en organisations lokale netværk. Udgående e-mail-beskeder, sky-uploads eller filer, der flyttes til ekstern lagerplads, er enkle eksempler på dataudgang. Det er en normal del af netværksaktivitet, men det kan udgøre en trussel for organisationer, når følsomme data lækkes til uautoriserede modtagere, enten ubevidst eller ondsindet.

Trusler, der involverer data Egress

Følsom, ejendomsretlig eller let monetiserbar information er ofte målrettet mod cyberkriminelle af alle slags. Frigivelse af følsom eller ejendomsretlig information til offentligheden eller til konkurrerende organisationer er en reel bekymring for virksomheder, regeringer og organisationer af alle slags. Trusselaktører kan forsøge at stjæle følsomme data ved hjælp af de samme metoder, som mange ansatte bruger hver dag, såsom e-mail, USB eller cloud-upload.

Bedste fremgangsmåder til forebyggelse af uønsket data-udgang

Der er meget, du kan gøre for at beskytte din organisation mod uautoriseret dataudgang, men nogle få af dem er især vigtige. Lad os se på to af de nøgne ting, du skal gøre.

Opret en acceptabel brug og data udgangspolitik for håndhævelse af trafik

Medtag interessenter til at definere din acceptabel brugspolitik. Politikken skal være meget grundig og beskytte din virksomheds ressourcer. Det kan f.eks. Omfatte en liste over godkendte internet-tilgængelige tjenester og retningslinjer for adgang til og håndtering af følsomme data. Og glem ikke, at det er en ting at oprette sådanne politikker, men du skal også kommunikere dem til brugerne og sørge for, at de forstår dem.

Implementere firewall-regler for at blokere udgang til ondsindede eller uautoriserede destinationer

En netværks firewall er kun en af flere forsvarslinjer mod trusler. Det er et godt udgangspunkt, hvor du kan sikre dig, at dataudgang ikke forekommer uden eksplicit tilladelse.

SIEM - For at hjælpe med at forhindre datauktion

Ligegyldigt hvad du gør, forbliver overvågning en af de bedste måder at beskytte mod dataudgang. Hver gang datalækage sker, vil du med det samme vide det, så du kan handle på den. Det er her SIEM-værktøjer (Security Information and Event Management) kan hjælpe.

Konkret giver et SIEM-system ikke nogen hård beskyttelse. Dets primære formål er at gøre livet for netværks- og sikkerhedsadministratorer som dig lettere. Hvad et typisk SIEM-system virkelig gør, er at indsamle information fra forskellige beskyttelse og detektion systemer, korrelerer al denne informationssamling relaterede begivenheder og reagerer på meningsfulde begivenheder i forskellige måder. Det meste af tiden inkluderer SIEM-værktøjer også en form for rapportering og / eller dashboards.

Nogle af de bedste SIEM-værktøjer

For at give dig en idé om, hvad der er tilgængeligt, og for at hjælpe dig med at vælge det rigtige SIEM-værktøj til dine behov, har vi samlet denne liste over nogle af de bedste SIEM-værktøjer.

Det samme SolarWinds der bragte os Netværk Monitor gennemgået ovenfor har også et tilbud til sikkerhedsinformation og begivenhedsstyring. Faktisk er det et af de bedste SIEM-værktøjer, der findes. Det er måske ikke så fuldt udstyret som nogle andre værktøjer, men hvad det gør, det gør meget godt, og det har al den krævede funktionalitet. Værktøjet kaldes SolarWinds Security Event Manager (SEM). Det beskrives bedst som et entry-level SIEM-system, men det er sandsynligvis et af de mest konkurrencedygtige entry-level-systemer på markedet. Det SolarWinds SEM har alt, hvad du kan forvente af et SIEM-system, inklusive fremragende loghåndterings- og korrelationsfunktioner, der kan hjælpe med at registrere uautoriseret dataudgang og en imponerende rapporteringsmotor.

GRATIS PRØVEVERSION:SolarWinds Security Event Manager

Officielt downloadlink:https://www.solarwinds.com/security-event-manager/registration

Hvad angår værktøjets begivenhedsresponsfunktioner, som forventet fra SolarWinds, de lader intet tilbage at ønske. Det detaljerede reaktionssystem i realtid reagerer aktivt på enhver trussel. Og da det er baseret på opførsel snarere end en signatur, er du beskyttet mod ukendte eller fremtidige trusler. Værktøjets instrumentbræt er muligvis et af dets bedste aktiver. Med et simpelt design har du ingen problemer med hurtigt at identificere afvigelser. Fra ca. $ 50000, er værktøjet mere end overkommelig. Og hvis du først vil prøve det, er en gratis fuldt funktionel 30-dages prøveversion tilgængelig til download.

Officielt downloadlink:https://www.solarwinds.com/security-event-manager/registration

2. Splunk Enterprise Security

Eventuelt et af de mest populære SIEM-system, Splunk Enterprise Security–Eller simpelthen Splunk ES, som det ofte kaldes - er berømt for sine analytiske evner. Splunk ES overvåger dit systems data i realtid på udkig efter sårbarheder og tegn på unormal aktivitet. Systemet bruger splunk'S egne Adaptive Response Framework (ARF) som integreres med udstyr fra mere end 55 sikkerhedsleverandører. Det ARF udfører automatisk respons, så du hurtigt kan få overtaget. Dertil tilføjes en enkel og uklart brugergrænseflade, og du har en vindende løsning. Andre interessante funktioner inkluderer "Notables" -funktionen, der viser brugerdefinerede advarsler og "Asset Investigator" til at markere ondsindede aktiviteter og forhindre yderligere problemer.

Splunk ES er et produkt i virksomhedsklasse og leveres som sådan med en virksomhedsstørrelse. Du kan desværre ikke få meget prisoplysninger fra splunkWebsted, og du skal kontakte salgsafdelingen for at få et tilbud. På trods af sin pris er dette et fantastisk produkt, og du ønsker måske at kontakte splunk at drage fordel af en tilgængelig gratis prøveperiode.

3. NetWitness

I de sidste par år NetWitness har fokuseret på produkter, der understøtter “dyb, real-time netværkssituationsbevidsthed og smidig netværksrespons”. Efter at være købt af EMC som derefter fusionerede med Dell, det NetWitness forretning er nu en del af RSA selskabets filial. Og dette er gode nyheder som RSA har et fremragende ry inden for sikkerhed.

NetWitness er ideel til organisationer, der søger en komplet netværksanalyseløsning. Værktøjet indeholder oplysninger om din virksomhed, der hjælper med at prioritere alarmer. Ifølge RSA, systemet "indsamler data på tværs af flere indfangningspunkter, databehandlingsplatforme og trusselsinformationskilder end andre SIEM-løsninger”. Der er også avanceret trusselsdetektion, der kombinerer adfærdsanalyse, datavidenskabsteknikker og trusselsinformation. Og endelig kan det avancerede responssystem prale af orkestrering og automatiseringsfunktioner til at hjælpe med at udrydde trusler, før de påvirker din virksomhed.

En af de største ulemper ved NetWitness er, at det ikke er den nemmeste at konfigurere og bruge. Der er imidlertid rigelig dokumentation tilgængelig, som kan hjælpe dig med opsætning og brug af produktet. Dette er et andet produkt i virksomhedsklasse, og som det ofte er tilfældet med sådanne produkter, skal du kontakte salg for at få prisoplysninger.

Søge

Seneste Indlæg

Bedste værktøjer til fejlfinding af netværkets ydeevne

Det ser ud til, at netværk aldrig er hurtige nok. Virkelig, netværk...

8 bedste værktøjer og software til opdagelse af netværk i 2020

Så meget som vi hader at indrømme det, er netværk ofte dårligt doku...

6 Bedste Open-Source NetFlow-software (GRATIS)

Der er flere typer netværksovervågning tilgængelig. En af dem, muli...