Was ist das Tor-Projekt und wie funktioniert Tor?

Für alle, die es ernst meinen mit Anonymität und Datenschutz im Internet, wäre das Tor-Projekt kein neuer Name. Es ist eine der wenigen Techniken / Methoden, die Anonymität im eigentlichen Sinne des Landes bieten Wort, bietet sicheren, fast nicht nachvollziehbaren Zugang zu Internet-Standorten über Schichten und Schichten von Routing. Viele Benutzer sind jedoch verwirrt über die in solchen Diskussionen verwendete Terminologie oder wissen nicht, was das Tor-Projekt wirklich ist. In diesem Artikel werde ich versuchen, so einfach wie möglich zu erklären, was Tor-Projekt ist, wie es funktioniert und warum Sie es verwenden sollten.

WAS IST TOR?

Tor ist ein System für echte Online-Anonymität, das über ein Netzwerk virtueller Tunnel verbunden ist, die über Onion Routing kommunizieren. Obwohl es etwas verwirrend klingt, besteht das Tor-Netzwerk aus einer Client-Software und einem Netzwerk von Servern, die den Standort des Benutzers und identifizierbare Informationen verbergen. Mit Tor wird es sehr schwierig, die Online-Aktivitäten eines Benutzers zu verfolgen, unabhängig davon, ob es sich um Website-Besuche, Online-Transaktionen, Instant Messaging usw. handelt. Hauptzweck des Tor-Projekts ist die Wahrung der persönlichen Freiheit und der grundlegenden Bürgerrechte über das Internet, der Schutz der Privatsphäre und die Eindämmung der Internet-Zensur.

Tor ist ein System für echte Online-Anonymität, das über ein Netzwerk virtueller Tunnel verbunden ist, die über Onion Routing kommunizieren. Obwohl es etwas verwirrend klingt, besteht das Tor-Netzwerk aus einer Client-Software und einem Netzwerk von Servern, die den Standort des Benutzers und identifizierbare Informationen verbergen. Mit Tor wird es sehr schwierig, die Online-Aktivitäten eines Benutzers zu verfolgen, unabhängig davon, ob es sich um Website-Besuche, Online-Transaktionen, Instant Messaging usw. handelt. Hauptzweck des Tor-Projekts ist die Wahrung der persönlichen Freiheit und der grundlegenden Bürgerrechte über das Internet, der Schutz der Privatsphäre und die Eindämmung der Internet-Zensur.

Das Tor-Projekt und die gesamte zugehörige Software sind Open Source und das Netzwerk ist kostenlos.

Also, Zwiebelstrecke, wie?

Ja, Sie lesen es richtig, es heißt Zwiebel-Routing tatsächlich. Die Technologie hinter dem Zwiebel-Routing umfasst mehrere Relay-Router, die nur den Standort oder die Internetadresse des letzten Verbindungsrouters kennen und nichts dahinter. Sie erhalten lediglich den Standort des unmittelbaren Absenders mit einer verschlüsselten Nachricht, die dem Relay-Router die Adresse des nächsten Knotens mitteilt. Diese Relais-Router werden von Freiwilligen an verschiedenen Orten betrieben und haben keinen Zwischenrouter (als Tor oder Zwiebel bezeichnet) Knoten) weiß alles über die Signalerzeugungsmaschine, sie sorgt für Anonymität, so viel Sie sich vorstellen können Internet. Indem die Einstiegspunkte in das Netzwerk verborgen und verschlüsselt bleiben, stellt Tor sicher, dass keine Überwachungs- und Verkehrsanalysemethode die beiden tatsächlich kommunizierenden Computer identifizieren kann.

Nun bleibt die große Frage: Warum heißt es Zwiebel-Routing? Grundsätzlich wurde diese Technik für die anonyme Kommunikation über Netzwerke entwickelt und umfasst mehrere Router, die eine verschlüsselte Nachricht verarbeiten. So wie eine Zwiebel Schicht für Schicht ist, wird die verschlüsselte Nachricht, die Zwiebelrouter verarbeiten, abgezogen Schicht für Schicht, und jede neue Schicht teilt dem Router den Standort des nächsten Empfängers mit - daher der Begriff. Dies verhindert, dass die Zwischenknoten den Ursprung, das Ziel und den Inhalt der Nachricht kennen.

Interessanterweise war Tor Project ursprünglich eine Abkürzung für „The Onion Routing Project“. Das Projekt identifiziert sich jetzt jedoch nicht als Akronym, daher keine Großschreibung.

WIE FUNKTIONIERT TOR?

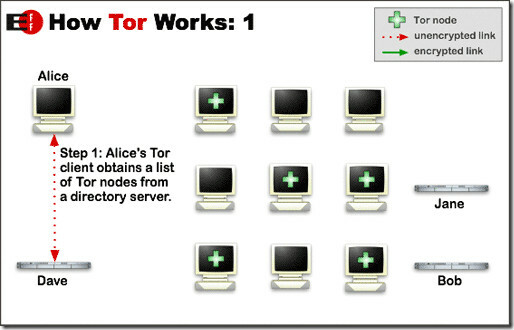

Die folgenden drei Grafiken, die von der Tor Project-Website selbst stammen, erläutern den Vorgang recht einfach.

Zunächst ermittelt die Tor-fähige Software des Clients die Liste der verfügbaren Tor-Knoten, die im Netzwerk vorhanden sind. Auf diese Weise wird jedes Mal eine zufällige Knotenauswahl sichergestellt, sodass kein Muster von Spionagepartnern beobachtet werden kann, sodass Sie während Ihrer Aktivitäten privat bleiben. Die zufällige Pfadauswahl hinterlässt auch keine Fußabdrücke, da kein Tor-Knoten den Ursprung oder das Ziel kennt, außer den Terminal-Knoten, die von den Clients empfangen werden. Und da von den Millionen verfügbaren Tor-Knoten jeder als erster empfangender Knoten fungieren kann, ist es praktisch unmöglich, den Ursprung zu verfolgen.

Jetzt generiert der Client eine verschlüsselte Nachricht, die an den ersten Tor-Knoten weitergeleitet wird. Der Onion-Router auf diesem Knoten würde eine Verschlüsselungsschicht abziehen und die Informationen lesen, die den zweiten Knoten identifizieren. Der zweite Knoten würde den gleichen Vorgang wiederholen und an den dritten weiterleiten. Dies würde so lange dauern, bis der endgültige Knoten den Standort des tatsächlichen Empfängers empfängt und dort eine unverschlüsselte Nachricht sendet, um die vollständige Anonymität sicherzustellen.

Wenn der Client-Computer einen anderen Pfad einrichten möchte, beispielsweise eine andere Website oder sogar dieselbe besuchen möchte, wählt das Tor-Netzwerk diesmal einen völlig anderen, zufälligen Pfad aus.

SOUNDS GREAT, WIE KANN ICH ES VERWENDEN?

Tor Project-Clients sind für fast alle Plattformen verfügbar, einschließlich Windows, Mac OS X und Linux. Es ist auch für wichtige Smartphones wie Android, iOS und das Maemo-Betriebssystem von Nokia verfügbar. Da es sich bei dem Projekt um Open Source handelt, können Sie den Quellcode auch von der Website herunterladen.

Wie das Tor-Projekt selbst sagt, ist Tor nicht nur eine Software, die Sie installieren und verwenden können - es ist eher eine Internet-Lebensstil, bei dem Sie Ihre Surfgewohnheiten ändern, Software neu konfigurieren und mehr Aufmerksamkeit schenken müssen Sicherheit usw. Wenn Sie es wirklich ernst meinen mit Datenschutz und Anonymität im Internet, lohnt sich das alles. Probieren Sie es aus, wenn Sie möchten, und teilen Sie uns Ihre Meinung zum früheren Projekt "Zwiebel-Routing" mit.

Besuchen Sie die Tor Project Website

Suche

Kürzliche Posts

Erstellen Sie Stop-Motion-Videos mit Ihrer Webcam oder Fotos mit JellyCam

Ob Sie die vergangenen Tage Ihres Erstgeborenen oder Ihres abwerten...

Organisieren Sie Aufgabenlisten mit Nirvana, dem Service, um Dinge zu erledigen

Es ist nicht einfach, Arbeits- und Heimaufgaben zu organisieren und...

Blockieren von Spam-Links aus Google-Suchergebnissen in Chrome

Bei der Suche nach einem Keyword bei Google stoßen wir häufig auf S...