So verhindern Sie einen Brute-Force-Angriff auf Ihren Linux-Server [Lektionen aus dem wirklichen Leben]

Anmerkungen des Herausgebers: Dieser Beitrag hilft hauptsächlich denen, die ihre Website unter Ubuntu Linux Server betreiben. Es ist dennoch interessant und gibt einen Einblick in die Realität hinter der Verwaltung des Servers.

DER ANFANG

In den letzten zwei Wochen stürzte meine Datenbank täglich fast zur gleichen Zeit ständig ab. Ich ignorierte es zuerst und dachte, es sei ein kurzfristiges Problem, aber dann ging es nie weg. Tatsächlich wurde es mit der Zeit zu einem großen Problem und stürzte meine Datenbank mehrmals im Laufe des Tages ab. Für mich wurde es zu einem Kampf, den Server am Leben zu erhalten und zu kicken.

Als ich in Foren um Hilfe bat, beruhigten einige, dass meine Datenbank beschädigt ist, andere sagten, dass meine Apache-Konfiguration nicht korrekt sei, und so weiter. Aber nachdem man sich immer wieder alle Konfigurationen angesehen hatte, schien es überhaupt kein Problem zu geben. "Also, was zum Teufel nimmt meinen Server täglich fast genau zur gleichen Zeit während des Tages herunter", frage ich meinen Hosting-Anbieter (

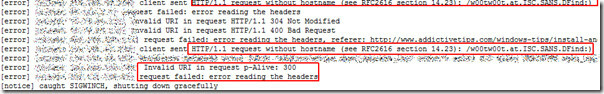

SliceHost) Team während eines Live-Chats. Ich teile ein paar Zeilen meines Apache-Fehlerprotokolls, kurz bevor mein Server ausfiel, und rate, was ich von ihnen höre. “Dieses Muster im Fehlerprotokoll scheint mir ein Brute-Force-Angriff zu sein”.Hier ist, was mein Fehlerprotokoll zeigte (es kann unter var / log / apache2 / gefunden werden).

BRUTE FORCE ATTACK

"Brute Force Attack", schreie ich laut. "Brute Force Attack", rufe ich erneut. Natürlich weiß ich, was Brute Force Attack ist, aber der Name selbst ist so beängstigend, geschweige denn die Bedeutung zu kennen. Für diejenigen, die nicht wissen, was Brute Force Attack ist, schauen Sie sich das an Wikipedia. Es stellt sich heraus, dass ein Typ (oder ein Mädchen) versucht hat, mein Passwort durch die Brute Force Attack-Methode zu hacken und fehlgeschlagen für ein Monat zwei Wochen hintereinander, was für ein Verlierer. "Geduld, Geduld ...", sagt mein Herz, aber mein Verstand ist völlig verstopft, da dies das erste Mal ist, dass jemand meinen Server angegriffen hat.

Das Slicehost-Team war großartig genug, um mir zu helfen, bevor es mich auf seine Foren hinwies, in denen es beruhigte, dass mir eine größere Community helfen könnte, aber könnte ich jemals warten? NEIN, ich konnte nicht.

Also ging ich voran und googelte zum Teufel aus Google, aber leider waren alle Ergebnisse besetzt von SEO Huren und ich konnte keine Lösung für mein eigentliches Problem finden. Die meisten Ergebnisse waren Forenbeiträge, bei denen andere Nutzer das gleiche Problem hatten und noch keine Antworten hatten, da Google sie alle ahnungslos indizierte.

Aber warte, das Slicehost-Team hat mir auch empfohlen, es zu installieren fail2ban, wie könnte ich es überhaupt vergessen, wenn ich meinen Server einrichte? Also habe ich fail2ban installiert, alle Einstellungen konfiguriert und es war in kürzester Zeit fertig. Das brachte mich nicht zum Lächeln, geschweige denn zum Glücklichsein, da ich mehr tun wollte.

Die Lösung

Mit mehr meinte ich, die IP-Adresse zu blockieren, von der aus der Brute-Force-Angriff stammt. Ich fand heraus, dass es zwei Methoden gibt, um dies zu tun: Eine ist durch htaccess und die andere blockiert direkt durch iptables. Ich habe die zweite Methode angewendet, da sie fruchtbarer und einfacher zu handhaben ist.

Aber wie einfach? Verschiedene Sites haben mich tagsüber zu unterschiedlichen Zeiten verärgert, indem sie verschiedene Befehle erwähnt haben, die zu unterschiedlichen Zeiten im Terminal eingegeben werden mussten. Was zum Teufel? Schließlich fand ich den genauen Befehl heraus, der eingegeben werden musste.

Geben Sie den folgenden Befehl in Ihr Terminal ein, um eine IP-Adresse zu blockieren:

iptables -I INPUT -s 25.55.55.55 -j DROP

Geben Sie Folgendes ein, um eine IP-Adresse zu entsperren:

iptables -D INPUT -s 25.55.55.55 -j DROP

Wobei 25.55.55.55 eine beliebige IP-Adresse sein kann. Für diejenigen, die neu im Linux-Server-Hosting sind, finden Sie die IP-Adresse in der Apache-Fehlerprotokolldatei. Seien Sie jedoch gewarnt, blockieren Sie Ihre eigene IP-Adresse nicht, auch nicht aus Versehen.

Geben Sie den folgenden Befehl ein, um zu überprüfen, ob eine IP erfolgreich blockiert wurde:

iptables –L

Im folgenden Screenshot sehen Sie drei verschiedene Adressen, die ich blockiert habe.

Zum Glück ist meine Datenbank in den letzten zwei Tagen nicht ausgefallen, aber ich habe während dieser verrückten Achterbahnfahrt viele Lektionen gelernt.

1. Ignorieren Sie niemals das geringste Problem.

2. Nichts ist unmöglich, alle Probleme können gelöst werden.

3. Backup, Backup, Backup. Wenn Sie keine haben, sind Sie geschraubt.

4. Vertrauen Sie niemals den Ergebnissen von Google oder einer anderen Suchmaschine. In einigen Fällen sind die meisten Ergebnisse auf der Titelseite Mist und Sie müssen tatsächlich tiefer graben, um die Lösung zu finden.

5. Wenn Sie Ihrem Server zusätzliche Sicherheitsebene hinzufügen, kann dies einige Zeit dauern, aber Sie werden es nicht bereuen.

Wenn Sie eine Meinung teilen möchten, hinterlassen Sie bitte einen Kommentar. Ich würde gerne von meinen Lesern hören, was sie denken. Genießen!

Suche

Kürzliche Posts

Überprüfen Sie MX-Einträge für Ihre Domain mit dem MX Lookup Tool

Wenn Sie mit dem Einrichten Ihrer Website fertig sind, ist der näch...

Verwendung der Remote-Dateisuche in FileZilla 3.2.5

FileZilla hat kürzlich den ersten Release Candidate der Version 3.2...

Ändern Sie die Größe oder erstellen Sie eine kurze Miniaturansicht Ihrer Fotos online

Ich habe verschiedene Möglichkeiten zur Größenänderung eines Bildes...