Qué es el proyecto Tor y cómo funciona Tor [Guía completa]

Para cualquier persona seria sobre el anonimato y la privacidad de Internet, el proyecto Tor no sería un nombre nuevo. Es una de las pocas técnicas / métodos que proporcionan anonimato en el sentido real de Word, que proporciona acceso seguro y casi imposible de rastrear a ubicaciones de Internet a través de capas y capas de enrutamiento. Sin embargo, muchos usuarios se confunden con la terminología utilizada en tales debates, o no son conscientes de lo que realmente es el proyecto Tor. En este artículo, intentaré explicar lo más simple posible qué es el proyecto Tor, cómo funciona y por qué debería usarlo.

¿QUE ES TOR?

Tor es un sistema diseñado para el verdadero anonimato en línea, conectado a través de una red de túneles virtuales que se comunican a través del enrutamiento Onion. Si bien puede sonar un poco confuso, la red Tor está compuesta por un software de cliente y una red de servidores que ocultan la ubicación del usuario y la información identificable. Con Tor, resulta mucho más difícil rastrear la actividad en línea de un usuario, ya sea visitas al sitio web, transacciones en línea, mensajería instantánea, etc. El objetivo principal del proyecto Tor es mantener la libertad personal y los derechos civiles básicos en Internet, proteger la privacidad y frenar la censura en Internet.

Tor es un sistema diseñado para el verdadero anonimato en línea, conectado a través de una red de túneles virtuales que se comunican a través del enrutamiento Onion. Si bien puede sonar un poco confuso, la red Tor está compuesta por un software de cliente y una red de servidores que ocultan la ubicación del usuario y la información identificable. Con Tor, resulta mucho más difícil rastrear la actividad en línea de un usuario, ya sea visitas al sitio web, transacciones en línea, mensajería instantánea, etc. El objetivo principal del proyecto Tor es mantener la libertad personal y los derechos civiles básicos en Internet, proteger la privacidad y frenar la censura en Internet.

El proyecto Tor y todo el software asociado son de código abierto, y la red es gratuita.

Entonces, enrutamiento de cebolla, ¿eh?

Sí, lo estás leyendo bien, se llama Enrutamiento de cebolla Realmente. La tecnología detrás del enrutamiento de cebolla involucra múltiples enrutadores de retransmisión que solo conocen la ubicación o la dirección de Internet del último enrutador de conexión y nada detrás de él. Todo lo que reciben es la ubicación inmediata del remitente con un mensaje cifrado que le indica al enrutador de retransmisión la dirección del siguiente nodo. Estos enrutadores de retransmisión son ejecutados por voluntarios en varias ubicaciones, y dado que no hay enrutador intermedio (llamado Tor o Cebolla) nodos) sabe algo sobre la máquina generadora de señal, asegura el anonimato tanto como pueda imaginar Internet. Al mantener los puntos de entrada a la red ocultos y encriptados, Tor asegura que ningún método de vigilancia y análisis de tráfico pueda identificar las dos computadoras que se comunican.

Ahora, la gran pregunta sigue siendo: ¿por qué se llama enrutamiento de cebolla? Básicamente, esta técnica fue diseñada para la comunicación anónima a través de redes e involucra múltiples enrutadores que procesan un mensaje cifrado. Al igual que una cebolla es capas sobre capas, el mensaje cifrado de que los enrutadores de cebolla procesan se despega capa tras capa, y cada nueva capa le dice al enrutador la ubicación del siguiente destinatario, de ahí la término. Esto evita que los nodos intermedios conozcan el origen, el destino y el contenido del mensaje.

Curiosamente, Tor Project fue inicialmente un acrónimo de "The Onion Routing Project". Sin embargo, el proyecto ahora no se identifica como un acrónimo, por lo tanto, no hay mayúsculas.

¿CÓMO FUNCIONA TOR?

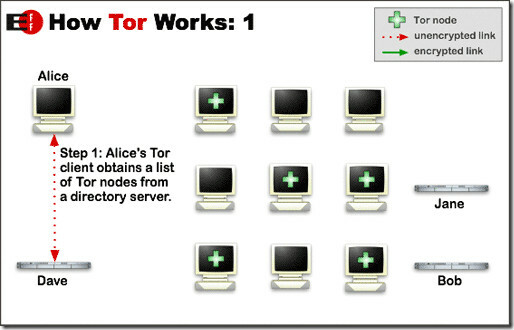

Los siguientes tres gráficos, tomados del sitio web del Proyecto Tor, explican el proceso con bastante facilidad.

Primero, el software habilitado para Tor del cliente determina la lista de nodos Tor disponibles que están presentes en la red. Al hacerlo, garantiza una selección aleatoria de nodos cada vez, de modo que nadie puede observar ningún patrón espiando, asegurando que permanezca privado durante sus actividades. La selección de ruta aleatoria tampoco deja huellas, ya que ningún nodo Tor conoce el origen o el destino que no sean los terminales que reciben de los clientes. Y dado que, de los millones de nodos Tor disponibles, cualquiera puede actuar como el primer nodo receptor, por lo tanto, es prácticamente imposible rastrear el origen.

Ahora, el cliente genera un mensaje cifrado que se retransmite al primer nodo Tor. El enrutador Onion en este nodo despegaría una capa de cifrado y leería la información que identifica al segundo nodo. El segundo nodo repetiría el mismo proceso y pasaría al tercero. Esto continuaría hasta que el nodo final reciba la ubicación del destinatario real, donde transmite un mensaje sin cifrar para garantizar el anonimato completo.

Finalmente, cuando la computadora cliente quiere establecer otra ruta, supongamos que visite otro sitio web, o incluso el mismo, la red Tor seleccionará una ruta aleatoria completamente diferente esta vez.

Suena genial, entonces, ¿cómo puedo usarlo?

Los clientes de Tor Project están disponibles para casi todas las plataformas, incluidas Windows, Mac OS X y Linux. También está disponible para los principales teléfonos inteligentes como Android, iOS y Maemo OS de Nokia. Dado que el proyecto es de código abierto, también puede obtener el código fuente de su sitio web.

Como dice el proyecto Tor, Tor no es solo un software que puedes instalar y usar, es más como un estilo de vida de Internet, que requiere que cambie sus hábitos de navegación, reconfigure el software, preste más atención a seguridad etc. Al final, si realmente tomas en serio la privacidad y el anonimato en línea, vale la pena. Pruébelo si lo desea, y díganos qué piensa del antiguo proyecto de "Enrutamiento de cebolla".

Visite el sitio web del proyecto Tor

Buscar

Mensajes Recientes

Firefox 6 está fuera; Nuevas características orientadas a desarrolladores

Firefox 6 estaba programado para su lanzamiento el 16 de este mes, ...

Cambio automático del tamaño de video de YouTube en Chrome

Dado que no hay muchos modos de escalado disponibles con videos de ...

Edición de impresión: edite contenido no deseado al imprimir páginas web [Firefox]

¿Desea imprimir una página web con solo la información relevante qu...

![Edición de impresión: edite contenido no deseado al imprimir páginas web [Firefox]](/f/f6510a1f6f66e1251f071b429581f87e.jpg?width=680&height=100)