Mikä on Tor-projekti ja miten Tor toimii [täydellinen opas]

Tor-projekti ei olisi uusi nimi kenellekään, joka on kiinnostunut Internetin nimettömyydestä ja yksityisyydestä. Se on yksi harvoista siellä olevista tekniikoista / menetelmistä, jotka tarjoavat nimettömyyden sana, joka tarjoaa turvallisen, lähes jäljittämättömän pääsyn Internet-sijaintiin kerrosten ja kerrosten kautta reititys. Tällaisissa keskusteluissa käytetty terminologia sekoittaa kuitenkin monet käyttäjät tai he eivät ole tietoisia siitä, mikä Tor-projekti todella on. Tässä artikkelissa yritän selittää mahdollisimman yksinkertaisesti, mikä Tor-projekti on, miten se toimii ja miksi sinun pitäisi käyttää sitä.

MITÄ TOR on?

Tor on todellinen online-nimettömyys suunniteltu järjestelmä, joka on kytketty virtuaalitunnelien verkon kautta, jotka kommunikoivat sipulireitityksen avulla. Vaikka Tor-verkko voi kuulostaa hieman hämmentävältä, se koostuu asiakasohjelmistosta ja palvelinverkosta, joka piilottaa käyttäjän sijainnin ja tunnistettavat tiedot. Torin avulla on paljon vaikeaa jäljittää käyttäjän online-toimintaa, olivatpa kyse sitten verkkosivustovierailut, verkkotapahtumat, pikaviestit jne. Tor-hankkeen päätarkoituksena on ylläpitää henkilökohtaista vapautta ja kansalaisten perusoikeuksia Internetissä, suojata yksityisyyttä ja hillitä Internetin sensuuria.

Tor on todellinen online-nimettömyys suunniteltu järjestelmä, joka on kytketty virtuaalitunnelien verkon kautta, jotka kommunikoivat sipulireitityksen avulla. Vaikka Tor-verkko voi kuulostaa hieman hämmentävältä, se koostuu asiakasohjelmistosta ja palvelinverkosta, joka piilottaa käyttäjän sijainnin ja tunnistettavat tiedot. Torin avulla on paljon vaikeaa jäljittää käyttäjän online-toimintaa, olivatpa kyse sitten verkkosivustovierailut, verkkotapahtumat, pikaviestit jne. Tor-hankkeen päätarkoituksena on ylläpitää henkilökohtaista vapautta ja kansalaisten perusoikeuksia Internetissä, suojata yksityisyyttä ja hillitä Internetin sensuuria.

Tor-projekti ja kaikki siihen liittyvät ohjelmistot ovat avoimen lähdekoodin tuotteita, ja verkko on ilmainen.

Joten, sipulireitit, EH?

Joo, luet sitä oikein, sitä kutsutaan Sipulin reititys itse asiassa. Sipulireitityksen takana oleva tekniikka sisältää useita relereitittimiä, jotka tietävät vain viimeisen yhdistävän reitittimen sijainnin tai Internet-osoitteen eikä mitään sen takana. He vain vastaanottavat lähettäjän välittömän sijainnin salatulla viestillä, joka kertoo välitysreitittimelle seuraavan solmun osoitteen. Näitä välitysreitittimiä ohjaavat vapaaehtoiset eri paikoissa, ja koska mitään välireititintä (nimeltään Tor tai sipuli) solmut) tietää mitään signaalin muodostavasta koneesta, se varmistaa nimettömyyden niin paljon kuin voit kuvitella Internet. Pidämällä verkon sisääntulopisteet piilotettuina ja salattuina, Tor varmistaa, että mikään valvonta- ja liikenneanalyysimenetelmä ei pysty tunnistamaan kahta todellista kommunikoivasta tietokoneesta.

Nyt suuri kysymys on edelleen: miksi sitä kutsutaan sipulin reititykseksi? Pohjimmiltaan tämä tekniikka on suunniteltu nimettömään viestintään verkkojen kautta, ja siihen liittyy useita reitittimiä, jotka käsittelevät salattua viestiä. Aivan kuten sipuli on kerrosten päällä, salattu viesti, jota sipulireitittimet käsittelevät, kuoritaan kerros kerroksen jälkeen, ja jokainen uusi kerros kertoo reitittimelle seuraavan vastaanottajan sijainnin - siis termi. Tämä estää välittäjäsolmuja tietämästä viestin alkuperää, määränpäätä ja sisältöä.

Mielenkiintoista on, että Tor-projekti oli alunperin lyhenne sanasta ”sipulireititysprojekti”. Projektissa ei kuitenkaan nyt tunnisteta lyhennettä, joten siinä ei käytetä isojen kirjainten käyttöä.

MITEN TOR toimii?

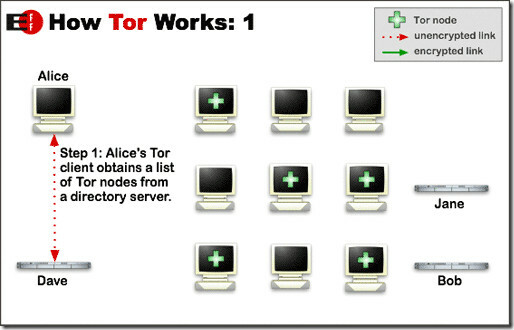

Seuraavat kolme grafiikkaa, jotka on otettu itse Tor-projektin verkkosivustolta, selittävät prosessin melko helposti.

Ensinnäkin asiakkaan Tor-yhteensopiva ohjelmisto määrittää verkossa olevien käytettävissä olevien Tor-solmujen luettelon. Tällä tavalla se varmistaa satunnaisen solmun valinnan joka kerta, jotta kukaan vakoilija ei havaitse kuviota ja varmistaa, että pysyt yksityisenä koko toiminnan ajan. Satunnainen polun valinta ei myöskään jätä jälkiä, koska yksikään Tor-solmu ei ole tietoinen muusta lähteestä kuin määränpäästä kuin asiakkaiden vastaanottamista päätelaitteista. Ja koska miljoonista saatavilla olevista Tor-solmuista kuka tahansa voi toimia ensimmäisenä vastaanottavana solmuna, sen vuoksi on käytännössä mahdotonta jäljittää alkuperää.

Nyt asiakas luo salatun viestin, joka välitetään ensimmäiseen Tor-solmuun. Tämän solmun sipulireititin irrottaa yhden salauskerroksen ja lukee toisen solmun tunnistavat tiedot. Toinen solmu toistaisi saman prosessin ja siirtyisi kolmanteen. Tämä jatkuu, kunnes lopullinen solmu vastaanottaa varsinaisen vastaanottajan sijainnin, missä se lähettää salaamattoman viestin täydellisen nimettömyyden varmistamiseksi.

Lopuksi, kun asiakastietokone haluaa luoda toisen polun, oletetaan käyvän toisella tai jopa samalla verkkosivustolla, Tor-verkko valitsee tällä kertaa aivan toisen, satunnaisen polun.

ÄÄNÄT SUURET, Joten kuinka sitä voidaan käyttää?

Tor Project -asiakkaat ovat saatavilla melkein kaikille alustoille, mukaan lukien Windows, Mac OS X ja Linux. Se on saatavana myös suurille älypuhelimille, kuten Android, iOS ja Nokian Maemo OS. Koska projekti on avoimen lähdekoodin voit myös tarttua lähdekoodiin sen verkkosivustolta.

Kuten Tor-projekti itse sanoo, Tor ei ole vain ohjelmisto, jonka voit asentaa ja käyttää - se on enemmän kuin Internet-elämäntapa, joka vaatii sinua muuttamaan selaustottumuksiasi, määrittämään ohjelmistot uudelleen ja kiinnittämään enemmän huomiota turvallisuus jne. Loppujen lopuksi, jos olet todella vakavasti suhtautunut yksityisyyteen ja nimettömyyteen verkossa, se on kaikki sen arvoista. Kokeile sitä, jos haluat, ja kerro meille, mitä teet entisestä sipulireititysprojektista.

Käy Tor-projektin verkkosivustolla

Haku

Uusimmat Viestit

Lunascape on nopeampi kuin Firefox 3.5, osoittaa viimeisimmät vertailutestit

Jopa Firefox on meidän AddictiveTips-suosikkiselaimesi, olemme aina...

Löydä ja korosta useita sanoja, tulosta merkinnöillä [Chrome]

MultiHighlighter on kevyt, mutta tehokas Chrome-laajennus, joka mah...

Cross-Browser-verkkosivustosuunnittelijan testaaja Browsera

Takaisin kesäkuussa käsittelimme Adoben käynnistämää yksinkertaisen...

![Löydä ja korosta useita sanoja, tulosta merkinnöillä [Chrome]](/f/fe20f7af8a1f8f0a0cd84c1726acb336.png?width=680&height=100)