Mikä on VPN ja tunnelointi; Kuinka luoda ja yhdistää VPN-verkko

Kun kyse on erittäin turvallisesta ja luotettavasta tiedonsiirtojärjestelmästä vastaamaan organisaatioiden ja Organisaation sisäisen viestinnän tarpeet, useimmat organisaatiot päättävät mukauttaa yhden kolmesta verkostomuodosta tekniikat; Yksityinen verkko, hybridiverkko ja virtuaalinen yksityinen verkko. Tässä viestissä tarkastellaan kutakin verkkotyyppiä ja keskustellaan virtuaalisesta yksityisverkosta, VPN-tunneloinnista, VPN-tekniikoista ja -tyypeistä sekä VPN-verkon luomisesta ja määrittämisestä.

Ennen kuin pääsemme VPN: ään, tarkastellaan lähemmin yksityisiä ja hybridiverkkoja.

Yksityinen verkko

Yksityinen verkko on oikeastaan erillinen lähiverkko, joka käyttää yksityistä IP: tä osoitetila jakaa tietoja kytkettyjen solmujen välillä. Yksityisessä verkossa sovellukset ja tietoportaalit (joita käytetään viestinnän hallintaan) on suunniteltu varmistamaan koko tiedonvaihtoprosessi suojattuna ulkopuolisilta. Yksityinen verkko sopii organisaatioille, joissa kaikki solmut ovat yhdessä paikassa. Jos yksityistä verkkoa on tarkoitus ottaa käyttöön useissa sivustoissa eri paikoissa, organisaation on ehkä ostettava oma verkko viestintää varten, jota seuraa yksityinen verkonhallintajärjestelmä yhteyksien, tiedonvaihdon ja tiedonsiirtonopeuden käsittelemiseksi kysymyksiä.

Hybridiverkko

Hybridiverkkoarkkitehtuuria käytetään erityisesti yhteydenpitoon organisaation sivustokonttorien kanssa ja pääsyyn maailmanlaajuiseen WAN-verkkoon tietojen vaihtamiseksi ja kommunikoimiseksi yleisön kanssa. Kuten nimi vihjaa, se yhdistää sekä yksityisen että julkisen verkkotekniikan kommunikoidakseen julkisen kanssa sekä turvallisen organisaation sisäisen viestinnän ulkoisista lähteistä. Hybridiverkko reitittää kaiken organisaation sisäisen viestinnän ja tiedonvaihdon yksityisen kautta verkon, kun taas loput viestinnästä, ja tiedon lähetys- ja vastaanottopyynnöt reititetään julkisen kautta verkkolinkit. Aivan kuten yksityinen verkko, hybridiverkon käyttöönotto useissa sivustoissa edellyttää yksityisen viestinnän erityislinjan vuokraamista ja tiedonvaihdon hallintajärjestelmän suunnittelua.

Miksi organisaatiot mieluummin VPN: tä?

Yksityinen verkko varmistaa lähetettävien ja vastaanotettavien tietojen turvallisuuden sekä nopean tiedonsiirtonopeuden. Tämä yksinkertainen verkkoarkkitehtuuri vaatii yhden omistetun linjan käyttämisen luokiteltujen tietojen lähettämiseen ja vastaanottamiseen tietoa, mutta yksityisen verkon käyttöönoton jälkeen julkinen verkko organisaatioiden väliseen viestintään on vaaditaan. Tämä merkitsee hybridiverkon tarvetta, joka on yhdistelmä sekä yksityistä että julkista verkkoa. Hybridiverkosto käyttää kahta erillistä linjaa julkiseen ja yksityiseen viestintään. Esimerkiksi, jos organisaatiolla on 4 sivustoa, sen on ostettava erittäin suojattu tiedonsiirtolinja kaikkien sivustojen linkittämistä varten ja suunnittelemaan keskeinen data säilytystilaa viestinnän hallitsemiseksi kätevästi, kun taas julkista linkkiä käytetään pääsemään julkiseen WAN (Internet) -yhteyteen organisaationvälisen tiedon saamiseksi tarttuminen. Koska hybridiverkot tarvitsevat kaksi erillistä kanavaa julkisen ja yksityisen tiedonvaihtoon, monet organisaatiot valitsevat sen Virtuaali yksityinen verkko.

VPN (virtuaalinen yksityinen verkko)

Kuten aikaisemmin mainittiin, yksityiset ja hybridiverkot ovat kalliita ja vaativat erillisten linjojen ostamisen yksityisen IP-osoitetilan käyttämiseksi kommunikoidakseen kytkettyjen solmujen kanssa. VPN-tekniikka vähentää huomattavasti julkisen ja yksityisen verkon käyttöönottokustannuksia, koska se antaa organisaatioille mahdollisuuden käyttää maailmanlaajuista WAN-verkkoa sekä julkiseen että yksityiseen viestintään. Syynä siihen, että sitä kutsutaan virtuaaliseksi, on, että se ei vaadi fyysistä yksityistä verkkoa tiedonsiirron turvaamiseksi. Verkko on fyysisesti julkinen, mutta käytännössä yksityinen. VPN-tekniikka käyttää keskeneräistä salausta tiedonsiirtokanavien suojaamiseksi ulkoisilta tietovarkauksilta ja muilta hyökkäyksiltä; se käyttää IPsec, L2TP, PPP, PPTP jne. tunnelointitekniikat tietojen yksityisyyden lisäksi myös todennuksen ja eheyden varmistamiseksi.

Kuinka VPN toimii

VPN-verkko on melko samanlainen kuin yksinkertainen palvelin / asiakasarkkitehtuuri, jossa palvelin on vastuussa salatun tiedon tallentamisesta ja jakamisesta, yhdyskäytävän tarjoamisesta aloittaa organisaation sisäinen viestintä ja verkkoon kytkettyjen asiakkaiden valtuuttaminen, kun taas VPN-asiakkaat, aivan kuten erillisessä lähiverkossa olevat asiakkaat, lähettävät pyytää palvelimelta jaettujen tietojen hakemista, yhteyden muodostamista muihin VPN-asiakkaiden kanssa ja prosessoida suojattuja tietoja tarjoamiensa tietojen avulla sovellus.

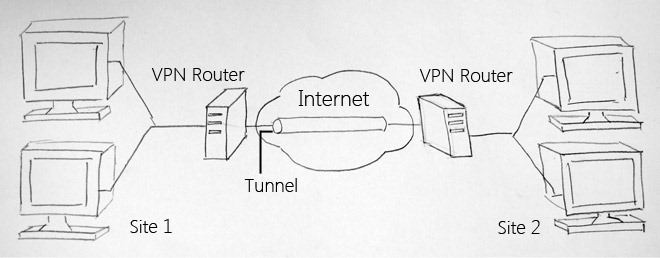

VPN-tunnelointi

Mikä tekee VPN: n päästä päähän -viestinnän eroon yksinkertaisesta LAN-ympäristöstä, on tunnelointi. Voit ajatella sitä tunnelina Internet-pilvessä, jonka kautta data- ja lähetyspyynnöt kulkevat.

Tunneli on oikeastaan vain konsepti, joka auttaa meitä ymmärtämään paremmin VPN-verkon dynamiikkaa. Kun aloitat tiedonsiirron tai lähetät tietoja VPN-verkon kautta, VPN-verkon käyttämät tunneliprotokollat (kuten PPTP, L2TP, IPSec jne.) Kääri datapaketit toiseen datapakettiin ja salaa paketin, joka on tarkoitus lähettää tunneli. Vastaanottimen lopussa tunnelointilaite / protokolla purkaa paketin ja poistaa sitten käärityt tiedot paketti alkuperäisen viestin lukemiseksi ja käyttämiseksi sekä paketin ja muiden luokiteltujen lähteiden paljastamiseksi tiedot.

Pakollinen ja vapaaehtoinen tunnelointi

Tunneloinnin luokittelu perustuu lähteeseen, joka muodostaa yhteyden. Lähteen perusteella tunnelointia on pääasiassa kahta tyyppiä - pakollinen tunnelointi ja vapaaehtoinen tunnelointi. Network Access Server aloittaa pakollisen tunneloinnin ilman käyttäjän syöttöä. Lisäksi VPN-asiakkailla ei ole pääsyä VPN-palvelimen tietoihin, koska he eivät ole vastuussa tai hallitsevat yhteyden aloittamista. Pakollinen tunnelointi toimii välittäjänä VPN-palvelimen ja asiakkaiden välillä ja vastaa asiakkaan todentamisesta ja määrittämisestä VPN-palvelimella.

Käyttäjä aloittaa, valvoo ja hallinnoi vapaaehtoista tunnelointia. Toisin kuin kantoaaltoverkosta hallinnoitu pakollinen tunnelointi, se edellyttää käyttäjiltä yhteyden luomista paikalliseen Internet-palveluntarjoajaan, jota seuraa VPN-asiakassovellus. Olet ehkä käyttänyt useita VPN-asiakasohjelmistoja, jotka luovat suojatut tunnelit tietylle VPN-palvelimelle. Kun VPN-asiakasohjelmisto yrittää muodostaa yhteyden, se kohdistaa tiettyyn tai käyttäjän määrittelemään VPN-palvelimeen. Vapaaehtoinen tunnelointi ei edellytä muuta kuin ylimääräisen tunnelointiprotokollan asentamista käyttäjän järjestelmään, jotta sitä voidaan käyttää tunnelin yhtenä päätepisteenä.

VPN-tyypit ja tekniikat

PPTP (Point-to-Point Tunneling Protocol) VPN on yksinkertaisin VPN-tekniikka, joka käyttää toimitettua Internet-palveluntarjoajaa Internet-yhteys suojatun tunnelin luomiseen asiakkaan ja palvelimen sekä asiakkaan ja asiakkaan välille järjestelmiin. PPTP on ohjelmistopohjainen VPN-järjestelmä; saatat tietää, että Windows-käyttöjärjestelmässä on sisäänrakennettu PPTP, ja kaikki mitä tarvitaan VPN-verkkoon yhdistämiseen, on VPN-asiakasohjelmisto. Vaikka PPTP ei tarjoa salausta ja muita turvallisuusominaisuuksia, jotka ovat välttämättömiä tietojenvaihtoprosessien luottamuksellisuuden lisäämiseksi (kohta 1) to Point Protokolla tekee PPTP: lle), Windows toteuttaa todentamisen ja salauksen PPTPTP: llä tietojen suojaamiseksi paketteja. Etuna on, että se ei vaadi ylimääräisen laitteiston ostamista toteutusta varten, ja asiakas voi käyttää toimitettuja ohjelmistoja yhteyden muodostamiseen VPN: ään. Haittapuolena on kuitenkin se, että se luottaa point-to-point-protokollaan tietoturvan lisäämiseksi paketteja, joten ennen kuin datapaketit alkavat kulkea tunnelin läpi, ulkoinen voi niiden purkaa lähteet.

SSH Tunnelointi (Secure Shell Tunneling), kuten nimestä voi päätellä, käyttää suojattua shell-protokollaa tunnelin luomiseen tiedon siirtämiseksi päästä toiseen. SSH-pohjaisen tunneloinnin suurin etu on, että se ohittaa Internet-palomuurit. Organisaatiot (jotka haluavat pakottaa työntekijänsä käyttämään omistettuja välityspalvelimia pääsyyn julkisiin verkkosivustoihin ja tietoportaaliin) käyttävät SSH-protokollia kaiken liikenteen ohjaamiseen omistettujen palvelimien kautta. Se eroaa aivan SSL-pohjaisesta VPN-tekniikasta, jossa HTTPS-protokolla otetaan käyttöön sovelluksissa, viestinnän hallintajärjestelmässä, selaimissa jne., Jotta lähetys voidaan suojata uteliailta silmiltä. Se luo suojatun istunnon palvelinten yhdistämiseksi verkkoselaimesta, eikä se tarvitse lisälaitteita VPN-verkon määrittämiseen, koska vain HTTPS-yhteyskäytäntö vaaditaan kommunikoinnin aloittamiseksi kahden pään välillä.

Kehittäjä IETF, IPSecVastuuseen sisältyy pääasiassa (IP) Internet Protocol -yhteyden suojaaminen VPN-tunnelin päätepisteiden välillä. IPSecin läpi kulkevat tietopaketit salataan AES: llä, DES: llä tai 3DES: llä. Lisäksi se tarjoaa sekä pakkauksen että todennuksen verkkotasolla. IPsec VPN -tekniikka käyttää tunneli sijasta kuljetus tilassa. Ennen datan lähettämistä se kapseloi IP-paketin uuteen IPSec-pakettiin varmistaen datapaketin luottamuksellisuuden. Se lisää ylimääräisen IP-otsikon yhdessä ESP (Encapsulated Security Payload) -otsikon kanssa lisätäksesi suojauskäytännön ja tarjota salauksen alkuperäiselle datapaketille. ESP: n lisäksi se käyttää AH: ta (Authentication Header) aliprotokollana lisäsuojauskerroksen lisäämiseen alkuperäiseen datapakettiin; Tämä estää kolmansien osapuolien aiheuttamia häiriöitä ja IP-väärentämistä.

Microsoft kehitti yhdessä Ciscon kanssa vaihtoehdon PPTP: lle, joka tunnetaan nimellä L2TP (Taso tunnelointiprotokollaan) tietojen eheyden aikaansaamiseksi. On huomattava, että L2TP, samoin kuin PPTP, ei tarjoa salausta ja luottaa PPP: hen (point-to-point Protocol) salaamaan datapaketit. L2TP-tunnelointi lisää L2TP-tietootsikon alkuperäiseen hyötykuormaan ja siirtää sen loppupisteeseen UDP-datagrammissa. Pisteistä toisiinsa -protokollan lisäksi luottamuksellisuus, todennus ja salaus voidaan saavuttaa käyttämällä IPSec: tä verkkokerroksessa.

Kuinka luoda ja asentaa VPN

On kiistatta loputtomia tapoja, joilla organisaatio voi luoda VPN-verkon asiakkailleen, asiakkailleen ja sponsoroida yrityksiä jakamaan pelottomasti yksityistä tietoa ja tarjoamaan portti sisäiseen verkkoon (S). Jätä tämä suuri VPN-verkkoarkkitehtuuri sivuun, jos haluat luoda pienessä mittakaavassa VPN-verkon tietokoneiden yhdistämiseksi ystävän kotiverkkoon, voit käyttää aiemmin esiteltyjä Gbridge. Se on ilmainen VPN-ratkaisu, jonka avulla voit määrittää oman virtuaalisen yksityisen verkon, joten voit muodostaa etäyhteyden muiden yksityisiin verkkoihin.

Yhdistä etä-VPN-verkkoon (Office VPN)

Kuten aiemmat Windows-versiot, Windows 7 tarjoaa myös yksinkertaisen tavan muodostaa yhteys VPN-palvelimeen. Jos aiot muodostaa yhteyden Office-, PPTP / L2TP VPN -verkkoosi, voit käyttää Windows VPN -asiakasta yhteyden muodostamiseen. Näin voit tehdä sen.

Varmista ennen lähtöä, että olet määrittänyt lisälaitteet verkonvalvojan ohjeiden mukaan. Avaa nyt Verkko- ja jakamiskeskus ja napsauta Asenna uusi yhteys tai verkko. Se avaa yhteysvarmuuden. Valitse nyt Yhdistä työpaikkaan -vaihtoehto ja paina sitten Seuraava.

Valitse seuraavassa vaiheessa yhteys, jota haluat käyttää yhteyden muodostamiseen toimisto-VPN: iin. Sen avulla voit muodostaa yhteyden VPN-verkkoon nykyisen yhteyden tai kohteen puhelinnumeron avulla.

Seuraava vaihe vaatii järjestelmänvalvojan toimittamien tietojen syöttämisen. Täällä sinun on annettava IP-osoite tai toimialue kohdenimen mukana. Windows 7 antaa myös sallia VPN-yhteyden muille käyttäjille ja käyttää älykorttia valtuutukseen.

Napsauttamalla Seuraava avataan ohjatun toiminnon viimeinen vaihe. Se vaatii toimistoverkon järjestelmänvalvojan määrittämän käyttäjänimen ja salasanan.

Kun olet valmis, napsauta yhteyden muodostamista aloittaaksesi yhteyden muodostamisen VPN-verkkoosi. Kun olet muodostanut yhteyden VPN-verkkoon, voit tarkistaa IP-yksityiskohdat Verkko- ja jakamiskeskuksesta tai käyttää ipconfig komento CMD: ssä varmistaaksesi, että olet yhteydessä sekä VPN-verkkoon että Internetiin.

Virtuaali yksityinen verkko on todella mullistanut tavan varmistaa tiedonsiirto useiden etäpaikkojen välillä. Se tarjoaa parhaan ratkaisun jatkuvasti kasvaville organisaatioille ja yrityksille, jotka tarvitsevat ottaa käyttöön molemmat suojatut verkko jakaa yksityisiä tietoja, ja julkinen verkko kommunikoidakseen asiakkaidensa, asiakkaidensa ja kilpailijat. Sen lisäksi, että VPN-tekniikka on kustannustehokas ratkaisu, se eliminoi tarpeen luoda useita tiedonhallintakeskuksia viestinnän hallintaan. Juuri tästä syystä VPN on valittu menetelmä ympäri maailmaa pienille yrityksille ja valtaville yrityksille.

[ensimmäiset 2 kuvaa kautta globalspec]

Haku

Uusimmat Viestit

Calme: Luo kauniita, tulostettavia kalentereita ilmaiseksi

Huolimatta siitä, että melkein jokaisella PIM (Personal Information...

Mitini on Siri, kuten Windowsin henkilökohtainen avustaja

Kuten useimmat meistä tietävät, Siri on Applen viimeisin aivoriihe,...

Hallitse ja seuraa Windows-palveluita verkkotietokoneissa

Parasta Windows-käyttäjien yhteiskunnassa on, että löydät melkein m...