Le dark web est une chose que tout le monde doit voir. Mais les gars, veuillez utiliser un VPN lorsque vous vous y rendez car il n'est pas sûr. J'utilise NordVPN dans ce cas car c'est le VPN le plus sûr du marché.

Comment utiliser Tor: un guide pour commencer

La vie privée en ligne est une chose à laquelle tout le monde pense aujourd'hui. Les internautes occasionnels se demandent où vont leurs données, qui y a accès et quels dommages cela pourrait causer si de mauvaises personnes mettaient la main dessus. Même les entreprises qui fournissent des services Internet sont autorisé à utiliser ou même vendre des données privées, mettant tout le monde en danger.

Heureusement, il existe des outils comme le réseau Tor qui aident à préserver certaines de ces libertés fondamentales.

Un peu d'anonymat peut faire beaucoup de chemin.

Qu'est-ce que Tor?

Lorsque vous vous connectez à Internet, votre fournisseur de services vous attribue une adresse IP. Cette adresse IP est facilement traçable à votre nom et à votre emplacement physique, et elle est également directement liée à votre activité de navigation Web non chiffrée. Les FAI peuvent surveiller, enregistrer et même vendre ces données à des tiers sans votre consentement. C’est là que Tor entre en jeu.

Tor est un réseau construit autour de l'anonymat. Il est géré par The Tor Project et est opérationnel depuis 2002, bien que les précurseurs de Tor puissent être retrouvés encore plus loin. Tor fonctionne en utilisant le routage de l'oignon pour encapsuler les données dans des couches de chiffrement et en passant ces données à travers une série de nœuds. Chaque nœud décolle une couche de chiffrement, révélant la couche suivante ainsi que des instructions sur la destination des données. Au moment où la couche finale est déchiffrée, les données atteindront leur emplacement, ne laissant presque aucune trace derrière.

Utiliser le réseau Tor, c'est un peu comme passer une note à travers une salle bondée de gens, chacun ayant les yeux fermés. Vous le transmettez à quelqu'un au hasard, cette personne le transmet à une autre personne, etc. Lorsqu'elle arrive de l'autre côté de la pièce, personne ne sait de qui provient le billet, ni ne peut dire qui l'a remis. Le réseau Tor protège votre identité en chiffrant votre trafic et en rendant tout ce que vous faites aussi anonyme que possible.

Tor et le navigateur Tor

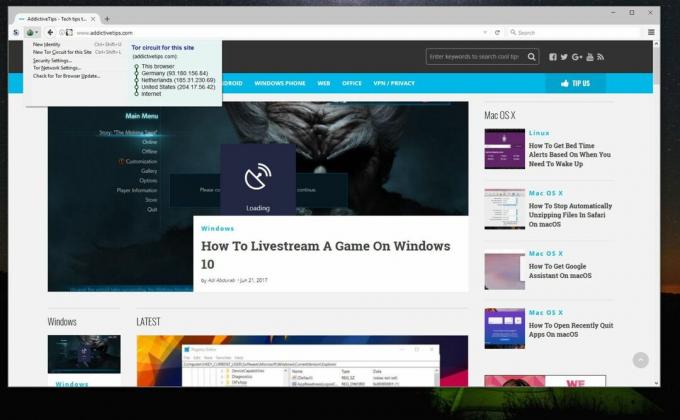

Le réseau Tor est utilisé par un certain nombre de suites logicielles différentes, dont la plus connue est le navigateur Tor. Le navigateur Tor fonctionne comme tout autre navigateur, mais au lieu d'envoyer des informations directement vers et depuis votre ordinateur, il exploite le réseau Tor pour fournir une forte mesure de confidentialité et d'anonymat.

Le navigateur Tor est essentiellement une version hautement personnalisée de Firefox. Cela lui donne la possibilité d'accéder à n'importe quelle partie du Web, tout comme un navigateur classique. Cependant, en raison de sa conception soucieuse de la sécurité, le navigateur Tor désactive un certain nombre de technologies Web courantes telles que Adobe Flash et JavaScript, rendant de nombreux sites Web inutilisables.

Le navigateur Tor est un projet open source avec des versions disponibles pour les ordinateurs Windows, Mac et Linux ainsi que des versions pour smartphones et tablettes pour les appareils fonctionnant sous Android. Des tiers ont créé des versions non officielles du navigateur qui utilisent également le réseau Tor, offrant ainsi aux propriétaires d'iPhone et d'iPad la possibilité de s'assurer en toute sécurité.

Installation du navigateur Tor

L'utilisation du navigateur Tor est le moyen le plus direct de tirer parti du pouvoir de confidentialité du réseau Tor. C'est simple, c'est direct, c'est gratuit et c'est facile de commencer. Il existe plusieurs façons de télécharger et d'installer le navigateur, y compris les versions portables, les versions instables et la compilation directement à partir de la source. La plupart des personnes qui utilisent le navigateur Tor l'obtiennent via le pack du navigateur Tor. C'est de loin le moyen le plus simple d'accéder au réseau Tor, car tout ce dont vous avez besoin est regroupé en un seul téléchargement que vous pouvez exécuter et installer en quelques clics.

Installer sur Windows

- Visiter le Télécharger Tor Browser Bundle dans votre navigateur Web.

- Cliquez sur le bouton violet «Télécharger». Vous devrez peut-être modifier les options du système d'exploitation pour obtenir la bonne version.

- Une fois le fichier téléchargé, exécutez le programme d'installation.

- Lancez le navigateur Tor une fois l'installation terminée.

- Cliquez sur «Connecter» pour accéder au réseau Tor.

- Cliquez sur l'icône d'oignon juste à gauche de la barre d'URL.

- Choisissez "Paramètres de sécurité"

- Déplacez le curseur jusqu'en haut pour «Haut» pour une confidentialité maximale.

- Naviguez sur le Web via le navigateur Tor.

Installer sur MacOS

- Visiter le Télécharger Tor Browser Bundle dans votre navigateur Web.

- Cliquez sur le bouton violet «Télécharger». Vous devrez peut-être modifier les options du système d'exploitation pour obtenir la bonne version.

- Enregistrez le fichier sur votre ordinateur.

- Cliquez pour ouvrir le fichier .dmg.

- Faites glisser le fichier inclus dans votre dossier Applications.

- Épinglez le navigateur Tor sur votre dock et lancez-le.

- Cliquez sur «Connecter» pour accéder au réseau Tor.

- Cliquez sur l'icône d'oignon juste à gauche de la barre d'URL.

- Choisissez "Paramètres de sécurité"

- Déplacez le curseur jusqu'en haut pour «Haut» pour une confidentialité maximale.

- Naviguez sur le Web via le navigateur Tor.

Installer sous Linux

- Visiter le Télécharger Tor Browser Bundle dans votre navigateur Web.

- Cliquez sur le bouton violet «Télécharger». Vous devrez peut-être modifier les options du système d'exploitation pour obtenir la bonne version.

- Enregistrez le fichier dans un répertoire local.

- Ouvrez un terminal et tapez la commande suivante: tar -xvJf tor-browser-linux32-6.5.2_LANG.tar.xz

- Dans la ligne ci-dessus, remplacez le 32 par un 64 si vous avez téléchargé la version 64 bits et changez LANG avec la langue que vous avez téléchargée. Vous devrez peut-être également ajuster les numéros de version si le fichier note quelque chose de différent.

- Basculez vers le répertoire Tor Browser dans le terminal, en remplaçant LANG par votre code de langue: cd tor-browser_LANG

- Exécutez le navigateur Tor.

- Le lanceur Tor apparaîtra sur votre écran. Connectez-vous par ce biais et le navigateur s'ouvrira.

- Naviguez sur le Web via le navigateur Tor.

Installer sur Android

Il existe un navigateur Tor officiel pour Android appelé Orfox. Cependant, pour le laisser utiliser le réseau Tor, vous devez d'abord installer un autre programme. Les deux sont open source et disponibles via Google Play.

- Tout d'abord, installez Orbot depuis Google Play.

- Exécutez Orbot et laissez-le rester actif en arrière-plan.

- Installer Orfox, le navigateur Tor pour Android, de Google Play.

- Lancez Orfox et utilisez-le pour surfer sur le Web avec une sécurité réseau Tor améliorée.

Installer sur iOS

Le projet Tor ne gère pas de navigateur Tor officiel pour iPhone, iPad ou autres appareils iOS. Il existe un navigateur Onion gratuit et open source créé par Mike Tigas qui exploite le réseau Tor remplit la plupart des mêmes fonctions.

- Visiter le Télécharger Onion Browser sur l'iTunes App Store.

- Installez l'application sur votre iPhone ou iPad.

- Naviguez sur le Web via le navigateur Onion.

Changez vos habitudes pour une meilleure confidentialité

C'est une idée fausse que l'installation et l'utilisation du navigateur Tor sont une solution à toute épreuve pour tous les dangers en ligne. L'utilisation du réseau Tor présente de nombreux avantages, mais c'est loin d'être un remède rapide à la confidentialité des données. Vous devrez modifier certaines de vos habitudes de navigation Web habituelles pour vous assurer de rester anonyme. Cela implique de désactiver certains plug-ins, de garder un œil sur les programmes de stockage dans le cloud et d'être intelligent sur les sites Web auxquels vous vous connectez.

Suivez ces conseils pour garantir un niveau supérieur de confidentialité en ligne:

Utiliser les versions HTTPS des sites Web - Vous connaissez probablement les lettres "http" utilisées au début des sites Web. Ce «s» supplémentaire indique des versions sécurisées de ces sites et signifie qu'ils chiffrent les données qui vont vers et depuis leurs serveurs. La plupart des services d'achat, de courrier électronique et bancaires utilisent HTTPS par défaut. Les données transmises vers et depuis un nœud de sortie Tor vers le site Web prévu ne sont pas cryptées, ce qui en fait une partie extrêmement faible du processus. Si vous vous connectez à un site HTTPS sécurisé, vous êtes beaucoup plus en sécurité. Le pack Tor Browser comprend l'extension HTTPS Everywhere, qui force les connexions sécurisées avec les principaux sites Web dans la mesure du possible.

N'utilisez pas de plug-ins ou de modules complémentaires - Le navigateur Tor est basé sur Firefox, ce qui signifie qu'il est possible d'utiliser une poignée de modules complémentaires Firefox comme un navigateur ordinaire. Le pack Tor Browser vient même avec quelques modules complémentaires de sécurité préinstallés, tels que HTTPS Everywhere et NoScript, qui sont tous sûrs à utiliser et améliorent votre anonymat. Pour rester aussi sécurisé que possible, vous devez laisser la liste des plug-ins à cela. L'ajout de nouveaux plug-ins pourrait mettre votre vie privée en danger, à la fois en contournant directement la protection Tor et en vous encourageant à assouplir vos habitudes tout en utilisant le navigateur Tor.

Désactivez JavaScript, Flash, ActiveX, Java et QuickTime - De telles technologies alimentent une grande partie du contenu interactif du Web. Ils peuvent également compromettre votre confidentialité en partageant des informations sur votre système et votre emplacement avec des sites Web, même si vous utilisez le réseau Tor. Le navigateur Tor désactive tout cela sur ses paramètres de sécurité haute et moyenne.

N'utilisez pas de torrents sur Tor - De nombreuses applications de partage de fichiers et de torrent sont connues pour ignorer les paramètres de proxy et se connecter directement aux trackers, même lorsque cela est indiqué autrement. Si vous configurez votre logiciel torrent pour utiliser le réseau Tor, il pourrait tout simplement ne pas le faire. [Si vous souhaitez l'utiliser, nous avons trouvé les meilleurs VPN pour le torrent, ceux qui prennent réellement votre vie privée au sérieux]

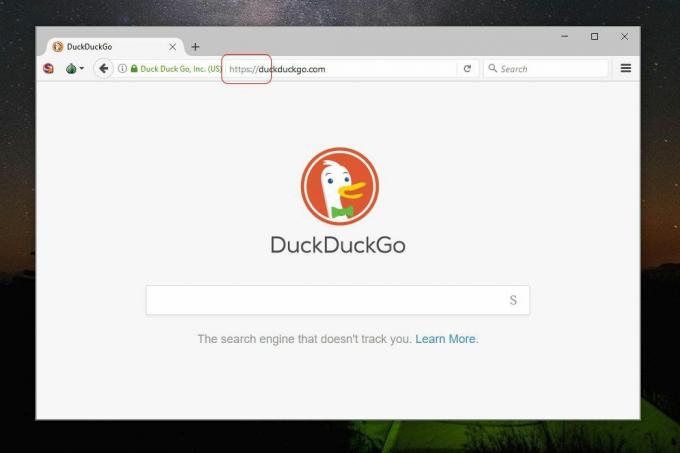

Ne vous connectez à rien via Tor - L'une des premières choses que les gens font lorsqu'ils accèdent à Internet est de se connecter et de vérifier leur courrier électronique. Bien que cela soit certainement possible via le navigateur Tor, cela va en quelque sorte à l'encontre de l'objectif de l'ensemble du réseau, car vous partagez toujours des données avec des sources externes. Pour une confidentialité totale, ne vous connectez à aucun site Web et ne fournissez aucun détail sur un compte lorsque vous utilisez Tor.

N'ouvrez pas les fichiers téléchargés via Tor - Il s'agit d'un conseil généralement ignoré qui peut complètement détruire votre vie privée en ligne. La plupart des utilisateurs naviguant sur Tor souhaitent accéder à des informations sensibles. S'ils téléchargent un fichier via le navigateur Tor et l'ouvrent, ce fichier pourrait accéder à Internet sans passer par le réseau Tor, partageant ainsi votre véritable adresse IP et votre emplacement. Il est préférable de se déconnecter d'Internet avant d'ouvrir tout contenu téléchargé.

Utiliser Tails OS - Le système d'exploitation Tails a été conçu pour utiliser le réseau Tor. Tout ce qui passe par le système d'exploitation est crypté et anonymisé, et il n'y a aucune trace de données. Tails fonctionne même à partir d'un DVD, d'une carte SD ou d'une clé USB sans aucune installation requise. Avec Tails et le navigateur Tor en cours d'utilisation, vos activités en ligne sont beaucoup plus sécurisées. Consultez la section ci-dessous pour plus d'informations sur l'installation et l'utilisation de Tails OS.

Utilisation de Tor avec le système d'exploitation Tails

Tails est un système d'exploitation léger en direct conçu pour protéger la confidentialité des données privées et ne laisser aucune trace d'informations sur l'appareil sur lequel elles s'exécutent. Il utilise des outils de chiffrement de pointe pour protéger vos données et vous permettre de contourner la censure presque partout où vous allez. Mieux encore, Tails fonctionne sur presque tous les ordinateurs simplement en insérant un DVD, une clé USB ou une carte SD.

Tails utilise le réseau Tor par défaut, cryptant et anonymisant toutes les informations qui quittent votre ordinateur. Il est également livré avec le navigateur Tor et un service de messagerie instantanée sécurisé pour rendre toutes vos activités en ligne aussi privées et anonymes que possible.

Pour utiliser le système d'exploitation Tails, vous aurez besoin de deux clés USB et d'un périphérique Internet distinct pour lire les instructions pendant l'installation. Le site Web ci-dessous vous guide étape par étape.

- Utilisez votre navigateur Web pour télécharger Tails OS.

- Exécutez le programme d'installation de Tails et suivez les instructions à l'écran.

- Redémarrez votre ordinateur et démarrez directement dans Tails OS.

- Saisissez vos informations de connexion Wi-Fi ou de connexion pour accéder à Internet.

- Ouvrez Tor (inclus avec le téléchargement de Tails) et naviguez sur le Web à votre guise.

Tor et le Dark Web

Tor et le dark web ont une longue histoire ensemble. L'utilisation du réseau Tor est le seul moyen d'accéder aux liens .onion, où la plupart du contenu du Web profond est caché. Le navigateur Tor offre également un peu de sécurité à quiconque explore les profondeurs cachées du Web sombre. Les deux sont étroitement liés, mais il est important de réaliser que tous les utilisateurs de Tor n'utilisent pas nécessairement le navigateur ou le réseau pour accéder à du contenu illicite. La confidentialité est toujours la priorité de Tor.

Si vous avez l'intention d'utiliser le navigateur Tor pour accéder au Web sombre, vous devrez prendre toutes les précautions nécessaires pour préserver votre confidentialité. Lisez notre guide complet sur Comment accéder au Dark Web et au Deep Web pour plus d'informations.

Pouvez-vous utiliser Tor pour la navigation quotidienne?

Bien qu'il soit possible d'utiliser Tor ou le navigateur Tor pour les tâches quotidiennes sur Internet, la plupart des utilisateurs trouvent que c'est un exercice de frustration. Avec tout le cryptage et le réacheminement en cours, Tor a tendance à être extrêmement lent, parfois jusqu'à 70% plus lent que votre Internet domestique. Cela conduit à des attentes sans fin pour le chargement des pages et à des vitesses de téléchargement pratiquement nulles. En plus de cela, parce que Tor désactive tant de technologies Web modernes qui sont intrinsèquement dangereuses, vous trouverez que de nombreux sites Web courants tels que YouTube sont complètement inaccessibles.

Le navigateur Tor est un excellent outil pour accéder à certains sites Web, en particulier le contenu géo-restreint, les sites Web censurés et le contenu scellé sur le Web sombre via des liens oignon. Lorsque vous voyagez, ce n'est pas une mauvaise idée d'utiliser Tor pour les tâches de base non plus, et cela fait des merveilles pour quiconque vit dans une zone où certains sites Web sont bloqués ou restreints. C'est également idéal pour les journalistes qui doivent préserver leur anonymat tout en recherchant et en transmettant des informations à d'autres sources. Cependant, vous aurez besoin de beaucoup de patience si vous l’utilisez pour toutes vos tâches quotidiennes sur Internet.

N'utilise-t-il pas suffisamment le mode navigation privée d'un navigateur normal?

Les onglets privés sur les navigateurs comme Chrome, Firefox, Opera et Safari ont été créés dans un seul but: masquer l'activité en ligne de votre ordinateur local. En substance, tout ce qu'ils font est de vous assurer que tout ce à quoi vous accédez dans un onglet privé ne laisse aucune trace dans votre historique de navigation local. Le mode navigation privée n'empêche pas les FAI de vous suivre et ne protégera pas votre vie privée une fois que les données auront quitté votre ordinateur.

Tor contre les mandataires

L'utilisation d'un proxy pour masquer votre emplacement ressemble à une solution similaire à l'utilisation du réseau Tor. Ils aident tous deux à contourner les lois de censure, ils rendent tous les deux les utilisateurs anonymes et protègent tous deux la localisation et les activités en ligne d'un utilisateur. La différence réside dans la façon dont chacun de ces services assure l'anonymat.

Avec un proxy, votre trafic est dirigé via un serveur non local, vous attribuant une adresse IP différente afin que l'activité ne puisse pas être liée à votre ordinateur. L'inconvénient de l'utilisation d'un proxy est qu'il crée un point de défaillance unique. Le fournisseur de proxy sait qui vous êtes, surtout si vous payez pour utiliser le service. Cela signifie qu'ils peuvent déverrouiller vos données cryptées et les utiliser à leurs propres fins, le tout à votre insu. L'utilisation d'un proxy peut être dangereuse si la confidentialité est importante pour vous, surtout s'il s'agit d'un proxy de faible qualité ou gratuit.

Tor contourne parfaitement les limites d'un proxy en distribuant ses services d'anonymisation sur des milliers d'ordinateurs. Au lieu d'envoyer votre trafic via un serveur non local, il est envoyé via au moins trois, complètement au hasard et tous cryptés. Il est difficile, voire impossible, de suivre le chemin parcouru par les données sur le réseau Tor.

Utiliser Tor avec un VPN

Utiliser Tor seul n'est pas suffisant pour protéger vos habitudes de navigation en ligne. Même avec le chiffrement et l'anonymat fournis par le réseau, il est toujours possible de surveiller le trafic de quelqu'un, de l'analyser et de trouver sa source. Bien que de telles mesures soient généralement réservées aux cibles de grande valeur, il existe encore un certain nombre de raisons pour lesquelles vous devez coupler Tor avec un réseau privé virtuel.

Un peu similaires à Tor, les VPN chiffrent votre trafic Internet et lui permettent de traverser votre FAI local de manière anonyme. Les informations sont envoyées au serveur de votre choix, puis elles sont déchiffrées et réutilisées sur votre propre appareil. La confidentialité offerte par un VPN est plus axée sur la prévention des fuites de données, sans masquer votre identité, mais il y a un certain chevauchement entre les deux.

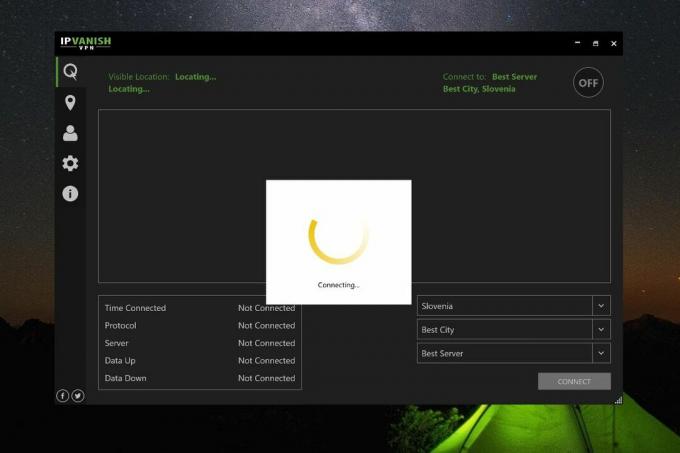

IPVanish est un service VPN très réputé. Pour nos lecteurs, ils ont des offres extrêmement compétitives. Leurs plans vont d'un mois à un an, avec une impressionnante 60% de réduction pour l'abonnement complet de 12 mois - c'est seulement 4,87 $ par mois. Et ils offrent également une garantie de remboursement de 7 jours sans poser de questions au cas où vous auriez besoin de tester leur service.

Il existe deux façons d'utiliser Tor avec un VPN. Les deux comportent certains inconvénients et avantages, mais ils offrent également une intimité supplémentaire par rapport à l'utilisation de l'un ou de l'autre.

Méthode 1: VPN au réseau Tor - La façon la plus simple d'utiliser un VPN avec Tor est de vous inscrire à un service VPN, de télécharger le navigateur Tor, puis de les exécuter tous les deux en même temps. Cette méthode envoie les données via votre VPN d'abord, puis via le réseau Tor pour une mesure supplémentaire d'anonymat. C'est aussi extrêmement facile à faire. L'inconvénient est que la vulnérabilité typique du nœud de sortie Tor s'applique toujours, ce qui signifie que vos données pourraient théoriquement être suivies si quelqu'un était suffisamment déterminé pour le faire.

Méthode 2: Tor Tor vers un VPN - C'est la méthode couramment suggérée pour combiner Tor avec un VPN. Les données vont de votre ordinateur, via le réseau Tor où elles sont cryptées et anonymisées, puis via votre VPN. Cela réduit les risques qu'un VPN enregistre vos informations, car les données reçues par le VPN seront déjà anonymisées via le réseau Tor. La configuration est un peu plus compliquée, cependant, car vous devrez utiliser un système d'exploitation axé sur la sécurité tel que Whonix pour vous assurer que les données suivent le chemin correct.

Si vous avez besoin d'un VPN pendant un court moment lorsque vous voyagez par exemple, vous pouvez obtenir gratuitement notre VPN le mieux classé. ExpressVPN comprend une garantie de remboursement de 30 jours. Vous devrez payer l'abonnement, c'est un fait, mais cela permet accès complet pendant 30 jours, puis vous annulez pour un remboursement complet. Leur politique d'annulation sans poser de questions est à la hauteur de son nom.

3 Commentaires

- Réponse

La fausse notion de «fournisseur de services Internet» devrait cesser!… Et chacun devrait devenir son propre FAI!

.

Qui, et quoi, donne aux FAI le DROIT de «fournir» A-N-Y-T-H-I-N-G, T-O A-N-Y-O-N-E?… Et pourquoi les internautes doivent-ils passer par «leur passerelle» pour accéder à Internet? De plus!… À la lumière du FAIT que la plupart des «FAI» utilisent des logiciels et du matériel de source fermée, les «FAI» sont en violation systémique du DROIT des internautes, de choisir le support FOSS et FOSH ICT qui soit en accord avec leur Digital Human individuel et collectif Droits! Mais!… Et plus important encore!… Les internautes ont droit à l’ASSURANCE que les TIC invoquées par un «FAI» ne fonctionnent pas - sur le stand, dans le en arrière, dans le coin, dans le noir! - en COLLUSION aux intérêts divers, et en violation de leur Digital Human individuel et collectif Droits!

.

Pour résumer… une Conférence Internationale devrait être mise en place, celle / qui explore l'efficience, l'efficacité et l'éthos du «FAI»! Pour tout simplement!… Le jour du pap ISP pédant, paternaliste, prétentieux et piquant, a besoin d'une fin rapide!

.

S'il vous plaît!… Pas d'e-mails!RéponsePour info, ExpressVPN héberge ses propres serveurs Tor. Je ne connais aucun autre service VPN qui le fasse.

Réponse

Ce site utilise Akismet pour réduire le spam. Découvrez comment vos données de commentaire sont traitées.

Chercher

Messages Récents

Parcourez Instagram dans une belle mise en page de type Pinterest avec Share.me

Instagram a déployé des profils l'année dernière, avec une photo de...

Débarrassez-vous des cercles et récupérez l'ancienne interface Twitter

Twitter vient de recevoir une refonte du design. Ce n'est certainem...

Comment fusionner tous les Windows Firefox en un

Il est difficile d'imaginer la vie sans à onglets navigation. Avant...