Cara Mencegah Serangan Brute Force Pada Server Linux Anda [Pelajaran Kehidupan Nyata]

Catatan Editor: Posting ini sebagian besar akan membantu mereka yang menjalankan situs web mereka di Ubuntu Linux Server. Namun ini menarik dan memberikan wawasan tentang realitas di balik pengelolaan server.

AWAL MULA

Selama dua minggu terakhir, basis data saya terus macet pada waktu yang hampir bersamaan, setiap hari. Awalnya saya mengabaikannya dan menganggapnya sebagai masalah jangka pendek, tetapi kemudian tidak pernah hilang. Bahkan, seiring waktu itu menjadi masalah besar dan menabrak database saya beberapa kali di siang hari, bagi saya, itu menjadi pertempuran untuk menjaga server tetap hidup dan menendang.

Ketika saya meminta bantuan di forum, beberapa menenangkan bahwa database saya rusak, beberapa mengatakan bahwa konfigurasi apache saya tidak benar, dan seterusnya. Tetapi setelah melihat berulang-ulang pada semua konfigurasi, sepertinya tidak ada masalah sama sekali. "Jadi apa yang membuat server saya turun setiap hari pada waktu yang hampir bersamaan", saya bertanya pada penyedia hosting saya (

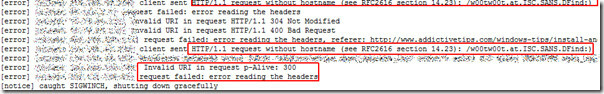

SliceHost) tim selama obrolan langsung. Saya berbagi beberapa baris log kesalahan Apache saya tepat sebelum memutuskan saya turun dan menebak apa yang saya dengar dari mereka, "Pola dalam log kesalahan ini tampak seperti Brute Force Attack bagi saya”.Inilah yang ditunjukkan oleh log kesalahan saya (dapat ditemukan di var / log / apache2 /).

SERANGAN MEMBABI BUTA

"Brute Force Attack", aku berteriak di bagian atas suaraku. "Brute Force Attack", aku berteriak lagi. Tentu saya tahu apa itu Brute Force Attack, tetapi namanya sendiri sangat menakutkan apalagi mengetahui artinya. Bagi mereka yang tidak tahu apa itu Brute Force Attack, periksa Wikipedia. Ternyata beberapa pria (atau wanita) mencoba meretas kata sandi saya melalui metode Brute Force Attack dan gagal untuk satu bulan dua minggu berturut-turut, benar-benar pecundang. "Sabar, Sabar ...", memberitahu hatiku, tetapi pikiranku semua macet karena ini adalah pertama kalinya seseorang menyerang server saya.

Tim Slicehost cukup hebat untuk membantu saya sebelum menunjuk saya ke forum mereka di mana mereka tenang bahwa saya bisa dibantu oleh komunitas yang lebih besar, tetapi bisakah saya menunggu? TIDAK, saya tidak bisa.

Jadi saya pergi ke depan dan googled sih dari Google, tapi sayangnya semua hasil ditempati oleh Pelacur SEO dan saya tidak bisa menemukan solusi untuk masalah saya yang sebenarnya. Sebagian besar hasil adalah posting di forum di mana pengguna lain memiliki masalah yang sama dan belum ada balasan, Google tidak diindeks semuanya.

Tapi tunggu, tim Slicehost juga merekomendasikan saya untuk menginstal fail2ban, bagaimana saya bisa melupakannya ketika saya mengatur server saya. Jadi saya pergi ke depan, menginstal fail2ban, mengkonfigurasi semua pengaturan dan sudah selesai dalam waktu singkat. Ini tidak membuat saya tersenyum apalagi menjadi bahagia, karena saya ingin berbuat lebih banyak.

Solusinya

Lebih dari itu, maksud saya memblokir alamat IP dari mana serangan brute force berasal. Saya menemukan bahwa ada dua metode untuk melakukan itu - Satu melalui htaccess dan lainnya memblokir secara langsung iptables. Saya melanjutkan dengan metode kedua karena metode ini lebih berhasil dan mudah dilakukan.

Tapi seberapa mudah? Situs yang berbeda membuat saya kesal pada waktu yang berbeda sepanjang hari dengan menyebutkan perintah yang berbeda yang perlu dimasukkan pada waktu yang berbeda di terminal. Apa apaan? Akhirnya, saya menemukan perintah yang tepat yang perlu dimasukkan.

Untuk memblokir alamat IP, masukkan perintah berikut di terminal Anda:

iptables -I INPUT -s 25.55.55.55 -j DROP

Untuk membuka blokir alamat IP, masukkan yang berikut ini:

iptables -D INPUT -s 25.55.55.55 -j DROP

Di mana, 25.55.55.55 dapat berupa alamat IP apa pun. Bagi mereka yang baru mengenal hosting server linux, Anda dapat menemukan alamat IP dalam file log kesalahan Apache, tetapi berhati-hatilah, jangan memblokir alamat IP Anda sendiri, meskipun tidak sengaja.

Untuk memeriksa apakah IP telah berhasil diblokir, ketikkan perintah berikut:

iptables –L

Pada tangkapan layar di bawah ini Anda dapat melihat tiga alamat berbeda yang telah saya blokir.

Syukurlah selama dua hari terakhir basis data saya belum turun, tapi saya pasti belajar banyak pelajaran selama perjalanan rollercoaster yang gila ini.

1. Jangan pernah mengabaikan sedikit pun masalah.

2. Tidak ada yang mustahil, semua masalah bisa diselesaikan.

3. Cadangkan, Cadangkan, Cadangkan. Jika Anda tidak memilikinya, Anda kacau.

4. Jangan pernah mempercayai hasil yang ditunjukkan oleh Google atau mesin pencari lainnya. Dalam beberapa kasus sebagian besar hasil di halaman depan adalah omong kosong dan Anda harus benar-benar menggali lebih dalam untuk menemukan solusinya.

5. Tambahkan lapisan keamanan tambahan ke server Anda, mungkin butuh waktu tetapi Anda tidak akan menyesalinya.

Jika Anda ingin berbagi pendapat, silakan tinggalkan komentar. Saya akan senang mendengar dari pembaca saya apa yang mereka pikirkan. Nikmati!

Pencarian

Tulisan Terbaru

Pengontrol Video: Kontrol Pemutaran YouTube Dari Chrome Toolbar

Benci beralih ke YouTube untuk kebutuhan musik Anda saat Anda sedan...

Cara Mengubah Pengaturan DNS pada OS atau Router Anda

Pengaturan server DNS terdengar seperti sesuatu yang dibicarakan ol...

Flavour Map: Crowdsourced Map Of Tastes & Tempat Makan Sedunia

Rasa Peta adalah aplikasi web menarik yang memberi Anda peta selera...