Cos'è Tor Project e come funziona Tor [Guida completa]

Per chiunque sia serio riguardo all'anonimato di Internet e alla privacy, il progetto Tor non sarebbe un nuovo nome. È una delle poche tecniche / metodi là fuori che forniscono l'anonimato nel vero senso del parola, fornendo un accesso sicuro, quasi non rintracciabile alle posizioni di Internet attraverso livelli e livelli di di routing. Tuttavia, molti utenti vengono confusi dalla terminologia utilizzata in tali discussioni o non sono consapevoli di cosa sia realmente il progetto Tor. In questo articolo, cercherò di spiegare il più semplicemente possibile cos'è il progetto Tor, come funziona e perché dovresti usarlo.

CHE COS'È IL TOR?

Tor è un sistema progettato per il vero anonimato online, collegato attraverso una rete di tunnel virtuali che comunicano tramite l'instradamento delle cipolle. Anche se può sembrare un po 'confuso, la rete Tor è composta da un software client e una rete di server che nascondono la posizione dell'utente e le informazioni identificabili. Usando Tor, diventa molto difficile tracciare l'attività online di un utente, che si tratti di visite al sito Web, transazioni online, messaggistica istantanea ecc. Lo scopo principale del progetto Tor è mantenere la libertà personale e i diritti civili di base su Internet, proteggere la privacy e frenare la censura di Internet.

Tor è un sistema progettato per il vero anonimato online, collegato attraverso una rete di tunnel virtuali che comunicano tramite l'instradamento delle cipolle. Anche se può sembrare un po 'confuso, la rete Tor è composta da un software client e una rete di server che nascondono la posizione dell'utente e le informazioni identificabili. Usando Tor, diventa molto difficile tracciare l'attività online di un utente, che si tratti di visite al sito Web, transazioni online, messaggistica istantanea ecc. Lo scopo principale del progetto Tor è mantenere la libertà personale e i diritti civili di base su Internet, proteggere la privacy e frenare la censura di Internet.

Il progetto Tor e tutti i software associati sono open source e la rete è gratuita.

Quindi, ROUTING DELLA CIPOLLA, EH?

Sì, stai leggendo bene, si chiama Instradamento delle cipolle in realtà. La tecnologia alla base del routing di cipolla prevede più router di inoltro che conoscono solo la posizione o l'indirizzo Internet dell'ultimo router di connessione e nulla dietro. Tutto ciò che ricevono è la posizione del mittente immediato con un messaggio crittografato che indica al router di inoltro l'indirizzo del nodo successivo. Questi router di inoltro sono gestiti da volontari in varie località e poiché non sono presenti router intermedi (chiamati Tor o Cipolla nodi) sa qualcosa sulla macchina generatrice di segnali, assicura l'anonimato quanto si può immaginare su Internet. Mantenendo i punti di accesso alla rete nascosti e crittografati, Tor garantisce che nessun metodo di analisi del traffico e di sorveglianza possa identificare i due computer effettivi che comunicano.

Ora, la grande domanda rimane: perché si chiama il routing delle cipolle? Fondamentalmente questa tecnica è stata progettata per la comunicazione anonima su reti e coinvolge più router che elaborano un messaggio crittografato. Proprio come una cipolla è strati su livelli, il messaggio crittografato che i router di cipolla elaborano viene rimosso strato dopo strato, e ogni nuovo livello indica al router la posizione del destinatario successivo, quindi il termine. Ciò impedisce ai nodi intermedi di conoscere l'origine, la destinazione e il contenuto del messaggio.

È interessante notare che Tor Project inizialmente era l'acronimo di "The Onion Routing Project". Tuttavia, il progetto ora non si identifica come un acronimo, quindi nessuna capitalizzazione.

COME FUNZIONA TOR?

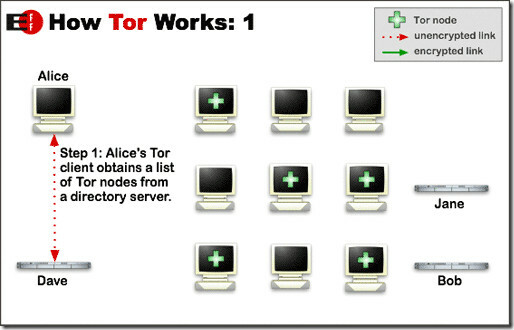

Le seguenti tre grafiche, tratte dal sito Web Tor Project stesso, spiegano il processo abbastanza facilmente.

Innanzitutto, il software Tor abilitato del client determina l'elenco dei nodi Tor disponibili presenti nella rete. In questo modo, assicura una selezione casuale del nodo ogni volta in modo che nessuno possa osservare alcun modello di spionaggio, garantendo che tu rimanga privato durante le tue attività. Anche la selezione casuale del percorso non lascia impronte, poiché nessun nodo Tor è a conoscenza dell'origine o della destinazione oltre a quelle terminali che ricevono dai client. E poiché, tra i milioni di nodi Tor disponibili, ognuno può agire come primo nodo ricevente, quindi è praticamente impossibile rintracciarne l'origine.

Ora, il client genera un messaggio crittografato che viene inoltrato al primo nodo Tor. Il router Onion su questo nodo staccerebbe uno strato di crittografia e leggerà le informazioni che identificano il secondo nodo. Il secondo nodo ripeterebbe lo stesso processo e passerebbe al terzo. Ciò continuerebbe fino a quando il nodo finale non riceve la posizione del destinatario effettivo, dove trasmette un messaggio non crittografato per garantire l'anonimato completo.

Infine, quando il computer client vuole stabilire un altro percorso, supponiamo di visitare un altro sito Web, o anche lo stesso, questa volta la rete Tor selezionerà un percorso completamente diverso e casuale.

SUONI GRANDI, COSÌ COME POSSO USARLO?

I client Tor Project sono disponibili per quasi tutte le piattaforme, tra cui Windows, Mac OS X e Linux. È disponibile anche per i principali smartphone come Android, iOS e Nokia Maemo OS. Poiché il progetto è open source, puoi anche prendere il codice sorgente dal suo sito Web.

Come dice il progetto Tor stesso, Tor non è solo un software che puoi installare e utilizzare: è più simile a un stile di vita su Internet, che richiede di modificare le abitudini di navigazione, riconfigurare il software, prestare maggiore attenzione sicurezza ecc. Alla fine, se sei davvero serio sulla privacy e l'anonimato online, ne vale la pena. Se vuoi, provaci e facci sapere cosa ne pensi del precedente progetto "Routing delle cipolle".

Visita il sito web del progetto Tor

Ricerca

Messaggi Recenti

Fraze.it: trova una varietà di frasi dagli scrittori di notizie popolari

Perdere o perdere le parole è qualcosa che può accadere a chiunque,...

Impara l'inglese Assistant: accedi facilmente a utili risorse linguistiche [Chrome]

L'apprendimento di una nuova lingua può essere esaustivo e richiede...

Cos'è Opera Unite e come si usa? [Revisione completa]

Cos'è Opera UniteOpera Unite è una nuova funzionalità che verrà inc...

![Impara l'inglese Assistant: accedi facilmente a utili risorse linguistiche [Chrome]](/f/bde8feacaa78dcf1c011c4a1bc9b8372.jpg?width=680&height=100)

![Cos'è Opera Unite e come si usa? [Revisione completa]](/f/f4e2fee65d654600079e7d2cbc48b844.jpg?width=680&height=100)