Come prevenire un attacco di forza bruta sul tuo server Linux [Lezioni di vita reale]

Note del redattore: Questo post aiuterà principalmente coloro che gestiscono il loro sito Web su Ubuntu Linux Server. È comunque interessante e fornisce informazioni sulla realtà alla base della gestione del server.

L'INIZIO

Durante le ultime due settimane il mio database si è bloccato costantemente ogni giorno durante la giornata. All'inizio l'ho ignorato e ho pensato che fosse un problema a breve termine, ma poi non è mai andato via. In effetti, con il tempo è diventato un grosso problema e il mio database è andato in crash più volte durante il giorno, per me è diventata una battaglia per mantenere vivo e attivo il server.

Quando ho chiesto aiuto sui forum, alcuni hanno calmato il fatto che il mio database fosse corrotto, alcuni dicevano che la mia configurazione di apache non era corretta, e così via. Ma dopo aver esaminato più volte tutte le configurazioni, non sembrava esserci alcun problema. "Quindi, cosa diavolo sta distruggendo il mio server ogni giorno quasi alla stessa ora durante il giorno", chiedo al mio provider di hosting (

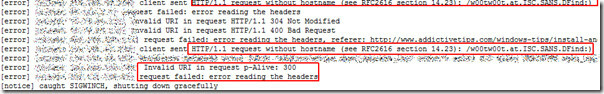

SliceHost) durante una chat dal vivo. Condivido alcune righe del mio log degli errori di Apache poco prima che il mio server si interrompesse e indovino ciò che sento da loro:Questo schema nel registro degli errori mi sembra un Brute Force Attack”.Ecco cosa ha mostrato il mio registro degli errori (può essere trovato su var / log / apache2 /).

ATTACCO ALLA FORZA BRUTA

"Brute Force Attack", grido a squarciagola. "Brute Force Attack", grido di nuovo. Naturalmente so cos'è Brute Force Attack, ma il nome stesso è così spaventoso e tanto meno conoscendo il significato. Per coloro che non sanno cosa sia Brute Force Attack, dai un'occhiata Wikipedia. Si scopre che un ragazzo (o ragazza) stava cercando di hackerare la mia password attraverso il metodo Brute Force Attack e fallito per un mese due settimane di fila, che perdente. "Pazienza, pazienza ...", dice al mio cuore, ma la mia mente è tutta inceppata poiché questa è la prima volta che qualcuno attacca il mio server.

Il team di Slicehost è stato abbastanza grande da aiutarmi prima di indicarmi i loro forum dove si sono calmati sul fatto che potrei essere aiutato da una comunità più grande, ma potrei mai aspettare? No, non ho potuto.

Quindi sono andato avanti e google è andato su Google, ma purtroppo tutti i risultati sono stati occupati da Puttane SEO e non sono riuscito a trovare la soluzione al mio vero problema. La maggior parte dei risultati sono stati i post nei forum in cui altri utenti avevano lo stesso problema e non avevano ancora risposte, essendo Google indifferente indicizzati tutti.

Ma aspetta, anche il team di Slicehost mi ha consigliato di installare fail2ban, come potrei persino dimenticarlo in primo luogo quando ho impostato il mio server. Quindi sono andato avanti, ho installato fail2ban, configurato tutte le impostazioni ed è stato installato in pochissimo tempo. Questo non mi ha fatto sorridere e tanto meno essere felice, dal momento che volevo fare di più.

La soluzione

Inoltre, intendevo bloccare l'indirizzo IP da cui proviene l'attacco di forza bruta. Ho scoperto che ci sono due metodi per farlo: uno è attraverso htaccess e l'altro sta bloccando direttamente iptables. Sono andato avanti con il secondo metodo poiché è più fecondo e facile da fare.

Ma quanto è facile? Siti diversi mi stavano facendo incazzare in momenti diversi durante il giorno menzionando diversi comandi che dovevano essere inseriti in orari diversi nel terminale. Che diavolo? Alla fine, ho scoperto il comando esatto che doveva essere inserito.

Per bloccare un indirizzo IP, immettere il seguente comando nel terminale:

iptables -I INPUT -s 25.55.55.55 -j DROP

Per sbloccare un indirizzo IP, immettere quanto segue:

iptables -D INPUT -s 25.55.55.55 -j DROP

Dove, 25.55.55.55 può essere qualsiasi indirizzo IP. Per coloro che non conoscono l'hosting di server Linux, puoi trovare l'indirizzo IP nel file di log degli errori di Apache, ma attenzione, non bloccare il tuo indirizzo IP, anche per errore.

Per verificare se un IP è stato bloccato correttamente, digitare il comando seguente:

iptables –L

Nella schermata qui sotto puoi vedere tre diversi indirizzi che ho bloccato.

Per fortuna negli ultimi due giorni il mio database non è andato in rovina, ma ho sicuramente imparato molte lezioni durante questa folle corsa sulle montagne russe.

1. Non ignorare mai il minimo del problema.

2. Niente è impossibile, tutti i problemi possono essere risolti.

3. Backup, Backup, Backup. Se non ne hai uno, sei fregato.

4. Non fidarti mai dei risultati mostrati da Google o da qualsiasi altro motore di ricerca. In alcuni casi, la maggior parte dei risultati sulla prima pagina sono merda e dovrai scavare più a fondo per trovare la soluzione.

5. Aggiungi ulteriore livello di sicurezza al tuo server, potrebbe volerci del tempo ma non te ne pentirai.

Se vuoi condividere qualche opinione, ti preghiamo di lasciare un commento. Mi piacerebbe sentire dai miei lettori cosa pensano. Godere!

Ricerca

Messaggi Recenti

Streamized: unisci tutti i tuoi feed social e RSS con Google+ [Chrome]

È sempre più conveniente se, invece di aprire siti Web di social me...

Come scaricare gli APK delle app Android dal Play Store sul computer

Alcuni produttori di dispositivi mobili basati su Android (Amazon e...

Menu Traduci: Traduci pagina Web e termini tramite il menu contestuale del tasto destro

Firefox è davvero ricco di funzionalità e mentre le persone che usa...

![Streamized: unisci tutti i tuoi feed social e RSS con Google+ [Chrome]](/f/3c7cac17d54ee631211dbd2ec86dbdd9.png?width=680&height=100)