Jak śledzić i znajdować mój skradziony laptop za darmo? Użyj łupu

Zawsze jest utrata czegoś, zarówno finansowego, jak i emocjonalnego stresu, przez który przechodzi osoba. A jeśli jest to coś tak cennego jak laptop, który zawiera twoje dane osobowe, szkody stają się jeszcze bardziej widoczne. Laptopy są obecnie wyposażone w gniazda zamków Kensington, ale nie wszędzie można znaleźć zamek Kensington. Więc jakie jest rozwiązanie?

Zdobycz to lekka aplikacja, która pomoże Ci znaleźć zgubiony laptop w przypadku jego kradzieży. Jest open source, wieloplatformowy i całkowicie darmowy.

Pomysł Prey jest dość prosty. Oprogramowanie działa w tle w trybie cichym, budzi się w regularnych odstępach czasu i sprawdza określony adres URL, aby sprawdzić, czy powinien wywołać brakujący stan, zebrać ślady i wysłać raport. Podczas sprawdzania adresu URL oprogramowanie szuka 200 odpowiedzi ze strony. Jeśli odpowiedź jest dostępna, oprogramowanie ponownie przechodzi w tryb uśpienia.

Istnieją dwa podejścia do używania Prey. Możesz mieć Prey + Panel sterowania, w którym zarządzasz konfiguracją i stanem urządzenia za pośrednictwem strony internetowej, a wszystkie Prey są wysyłane na tę stronę. Jest to łatwiejsze, ogólnie zalecane podejście.

Drugą opcją jest użycie Prey Standalone, gdzie raporty trafiają bezpośrednio do skrzynki odbiorczej, aw przypadku braku laptopa musisz ręcznie wygenerować adres URL, który uruchomi alarmy Prey. Konieczne będzie również samodzielne skonfigurowanie różnych modułów. Jest to podejście „zaawansowane”.

Oczywiście Prey potrzebuje aktywnego połączenia z Internetem przez cały czas do pracy. Jeśli połączenie nie zostanie nawiązane, oprogramowanie po cichu podejmie próbę połączenia się z pierwszym dostępnym hotspotem Wi-Fi i podniesie alarm.

Konfiguracja Prey nie jest wcale trudna Gdy uruchomisz ją po raz pierwszy, konfigurator wyświetli monit o skonfigurowanie urządzenia do pierwszego użycia.

Podczas konfigurowania metody raportowania pierwszą rzeczą, na którą napotykasz, jest wybór jednego z dwóch trybów użytkowania. Wybierz preferencje i kontynuuj.

Następnie musisz utworzyć konto lub zalogować się, jeśli już je masz, aby uzyskać dostęp do Prey przez Internet.

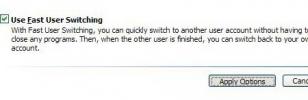

Po utworzeniu konta otrzymasz e-mail aktywacyjny w skrzynce odbiorczej. Po aktywacji konta możesz użyć Prey, logując się na stronie www.preyproject.com. Interfejs internetowy pozwala kontrolować wyzwalacze urządzenia, wykonywane czynności itp.

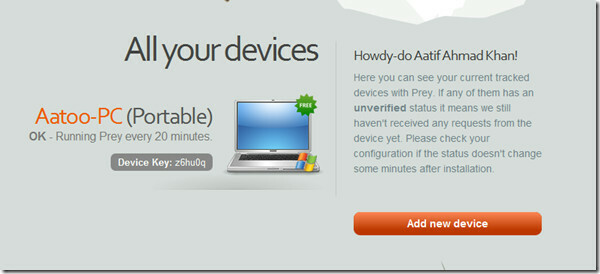

Jeśli zdecydowałeś się uruchomić Prey jako samodzielny plik, musisz zdefiniować ustawienia e-mail, aby Prey wysyłał regularne raporty.

Oprócz tego możesz kontrolować niektóre inne funkcje programu, wybierając Zarządzaj ustawieniami zdobyczy w oknie dialogowym Konfiguratora zdobyczy. Oferowane opcje pokazano poniżej.

Przy wszystkich ustawieniach Prey działa dyskretnie i zapewnia identyfikowalność systemu w przypadku kradzieży. Oprogramowanie oferuje wiele funkcji, w tym:

- Świadome położenie geograficzne (Nowa funkcja)

- Automatyczne połączenie WiFi

- Lekki

- Architektura Modula

- Potężny system raportów

- System powiadamiania / ostrzegania

- Pełna automatyczna aktualizacja

Prey jest wieloplatformowy, co oznacza, że będzie działał ze wszystkimi systemami operacyjnymi, w tym Windows (wszystkie wersje), Linux, Mac OS X. Działa dyskretnie, dlatego nie byłem w stanie zweryfikować sygnatury pamięci, ale oprogramowanie prawie nie pozostawia żadnych efektów w systemie. Przetestowaliśmy Prey na 32-bitowym systemie operacyjnym Windows 7.

Pobierz Prey

Poszukiwanie

Najnowsze Posty

Dodaj listy szybkiego dostępu do aplikacji, które go nie obsługują [Windows 7]

Istnieje wiele programów zgodnych z Windows 7, ale nie obsługującyc...

Darmowe oprogramowanie Movie Organizer Podwójna funkcja

Podwójna cecha to organizator filmów typu open source dla systemu W...

Jak włączyć / wyłączyć szybkie przełączanie użytkowników w systemie Windows 7, Vista, XP

Jeden komputer jest często współużytkowany przez wielu użytkowników...

![Dodaj listy szybkiego dostępu do aplikacji, które go nie obsługują [Windows 7]](/f/c513bb2c3e823698ab4cffe3242e18c3.jpg?width=680&height=100)