Ingresso versus ingresso - qual é a diferença

Ingresso vs egresso: parece haver um debate interminável sobre esses termos. Eles são meio arcaicos e seu significado parece diferente em diferentes situações.

Hoje, faremos o possível para tentar esclarecer esse mistério. Porém, não queremos entrar em um debate filosófico. Nosso único objetivo é fazer o possível para explicar esses termos e como eles geralmente são usados no contexto da rede. Mas mesmo isso, como você está prestes a ver, pode parecer bastante confuso.

Começaremos e faremos o possível para definir esses dois termos, primeiro em termos linguísticos e depois no contexto específico das redes de computadores. Em seguida, explicaremos como o significado deles pode variar de acordo com o ponto de vista de uma pessoa, com base no escopo que estamos contemplando. O mesmo tráfego de saída em uma situação pode se tornar tráfego de entrada em outra. Em seguida, falaremos sobre o monitoramento do tráfego de entrada e saída e apresentaremos algumas das melhores ferramentas que você pode usar para esse fim. Mas espere! Tem mais. Também discutiremos a saída no contexto específico da segurança de dados e apresentaremos algumas das práticas recomendadas para se proteger contra a saída de dados. E, mantendo nossos bons hábitos, analisaremos algumas das melhores ferramentas SIEM que você pode usar para detectar a saída de dados indesejados.

Definindo entrada e saída

Lingüisticamente falando, definir uma dessas palavras dificilmente seria mais fácil (trocadilhos). Vamos ver o que o dicionário Merriam-Webster tem a dizer sobre isso. Simples e claramente (quase chato) define ingresso como "o ato de entrar ". Simples o suficiente, não? E a saída não é muito mais complicada, pois a mesma fonte a define como "a ação de sair ou sair ”. Aqui, novamente, uma definição bastante simples. Se você quiser verificar outras fontes, encontrará um consenso definido. O ingresso está entrando enquanto o egresso está saindo.

No contexto do tráfego de rede

Mas este post não é sobre linguística, é sobre administração de rede. E é aí que a entrada e a saída podem ficar um pouco mais confusas. No entanto, ainda é o mesmo e tem a ver com os dados que entram e saem de uma rede, um dispositivo ou uma interface. Até agora, nada complicado. O problema é que as pessoas não concordam com o que entra e o que sai. Você vê, às vezes os detalhes de um são os pontos negativos de outro.

Tudo depende do seu ponto de vista

Entrada ou saída, quando se refere ao tráfego de rede, tem a ver com a maneira como você vê as coisas, depende do seu ponto de vista. Na maioria das outras situações, in é dentro e fora é fora; não há nada de confuso nisso. Porém, esse não é o caso das redes. Vamos tentar esclarecer isso usando alguns exemplos concretos.

Nosso primeiro exemplo é o de um gateway da Internet. Pode ser um roteador, um servidor proxy ou um firewall, isso não importa. É o dispositivo que fica entre a sua rede local e a Internet. Nesse caso, acho que todos concordariam que a Internet é considerada externa e a rede local, interna. Portanto, o tráfego vindo da Internet para a rede local seria tráfego de entrada e o tráfego da rede local para a Internet seria tráfego de saída. Até agora, ainda é simples.

Mas se você observar as coisas do ponto de vista da interface de rede, as coisas ficarão diferentes. No exemplo anterior, se você observar o tráfego na interface da LAN, o tráfego que vai para a Internet agora é tráfego de entrada quando entra no gateway. Da mesma forma, o tráfego indo para a rede local não é um tráfego de saída, pois está saindo do gateway.

Para resumir, a diferenciação do tráfego de entrada e saída exige que todos concordemos com o que estamos falando. Como vimos, o tráfego de entrada em um contexto pode ser tráfego de saída em um contexto diferente. Nossa melhor sugestão seria evitar o uso completo desses termos ou declarar claramente o contexto de utilização deles sempre que você os usar. Dessa forma, você evitará qualquer confusão.

Monitorando o tráfego de saída e entrada

Agora que estamos familiarizados com a terminologia, vamos dar uma olhada no monitoramento do tráfego de entrada e saída. Normalmente, isso é feito usando um software especial chamado monitoramento de rede ou ferramentas de monitoramento de largura de banda. Essas ferramentas usam o SNMP (Simple Network Management Protocol) para ler os contadores de interface dos equipamentos conectados à rede. Esses contadores simplesmente contabilizam o número de bytes dentro e fora de cada interface de rede. Observe que as ferramentas de monitoramento raramente usam entrada e saída e geralmente se referem ao tráfego dentro e fora de uma interface. Depende de você, se desejar, determinar qual é a entrada e a saída do tráfego, dependendo novamente do contexto específico.

Algumas ferramentas que recomendamos

Existem muitas ferramentas de monitoramento de largura de banda ou rede disponíveis. Provavelmente muitos e escolher o melhor - ou apenas o melhor - pode ser um desafio. Tentamos muitas das ferramentas disponíveis e criamos esta lista de algumas das melhores ferramentas de monitoramento de largura de banda que você pode encontrar.

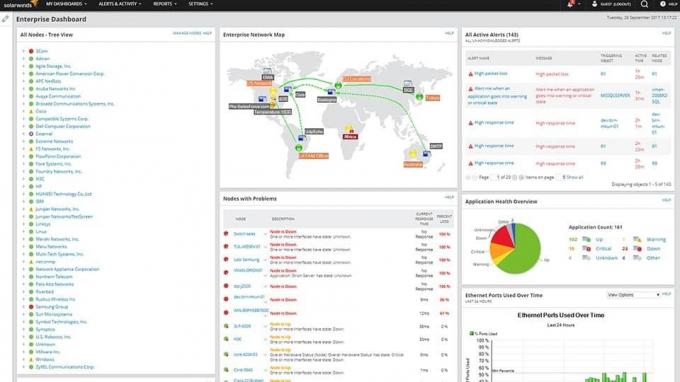

SolarWinds é um dos melhores fabricantes de ferramentas de administração de rede. O principal produto da empresa é chamado de Monitor de desempenho de rede SolarWindsou NPM. É uma solução de monitoramento de rede muito completa que apresenta uma interface gráfica de usuário amigável que os administradores podem usar para monitorar dispositivos e configurar a ferramenta.

O sistema usa o SNMP para consultar dispositivos e exibir a utilização de suas interfaces, além de outras métricas úteis em um painel gráfico. Além desse painel, vários relatórios internos podem ser gerados sob demanda ou com base em uma execução agendada. E se os relatórios internos não fornecerem as informações necessárias, eles poderão ser personalizados à vontade. O pacote também inclui algumas ferramentas úteis, como a capacidade de exibir uma versão visual do patch crítico entre dois pontos da rede. Essa ferramenta é altamente escalonável e se adapta a qualquer rede, da menor à grande, com milhares de dispositivos espalhados por vários sites.

- TESTE GRÁTIS: Monitor de desempenho de rede SolarWinds

- Link para download oficial: https://www.solarwinds.com/network-performance-monitor/registration

o Monitor de desempenho de rede SolarWindsO sistema de alerta é outro local onde o produto brilha. Como seus relatórios, é personalizável, se necessário, mas também pode ser usado imediatamente com configuração mínima. O mecanismo de alerta é inteligente o suficiente para não enviar notificações para eventos "sem importância" no meio da noite ou para envie centenas de notificações para o maior número de dispositivos que não respondem quando o problema principal é um roteador inativo ou um comutador de rede a montante.

Preços para o Monitor de desempenho de rede SolarWinds começa com pouco menos de US $ 3.000 e sobe de acordo com o número de dispositivos a serem monitorados. A estrutura de preços é realmente bastante complexa e você deve entrar em contato com a equipe de vendas da SolarWinds para obter uma cotação detalhada. Se você preferir experimentar o produto antes de comprá-lo, uma versão de avaliação gratuita de 30 dias está disponível para download no site da SolarWinds.

2. ManageEngine OpManager

ManageEngine é outro publicador conhecido de ferramentas de gerenciamento de rede. o ManageEngine OpManager é uma solução de gerenciamento completa que lida com praticamente qualquer tarefa de monitoramento que você possa executar. A ferramenta é executada no Windows ou Linux e é carregada com ótimos recursos. Entre outros, há um recurso de descoberta automática que pode mapear sua rede, fornecendo um painel personalizado personalizado.

o ManageEngine OpManagerO painel de controle é super fácil de usar e navegar, graças à sua funcionalidade de pesquisa detalhada. E se você gosta de aplicativos móveis, existem aplicativos para tablets e smartphones, permitindo acessar a ferramenta de qualquer lugar. Este é um produto geral muito polido e profissional.

O alerta é tão bom quanto OpManager assim como todos os outros componentes. Há um complemento completo de alertas baseados em limites que ajudarão a detectar, identificar e solucionar problemas de rede. Vários limites com notificações diferentes podem ser definidos para todas as métricas de desempenho da rede.

Se você quiser experimentar o produto antes de comprar, está disponível uma versão gratuita. Embora seja uma versão verdadeiramente gratuita em vez de uma avaliação por tempo limitado, ela tem algumas limitações, como permitir que você monitore não mais que dez dispositivos. Isso é insuficiente para todas as redes, exceto a menor. Para redes maiores, você pode escolher entre Essencial ou o Empreendimento planos. O primeiro permitirá monitorar até 1.000 nós, enquanto o outro sobe para 10.000. As informações sobre preços estão disponíveis entrando em contato com ManageEngineAs vendas.

3. Monitor de rede PRTG

o Monitor de rede PRTG, a que chamaremos simplesmente de PRTG, é outro ótimo sistema de monitoramento. Seu editor afirma que esta ferramenta pode monitorar todos os sistemas, dispositivos, tráfego e aplicativos da sua infraestrutura de TI. É um pacote completo que não depende de módulos externos ou complementos que precisam ser baixados e instalados. Devido à sua natureza integrada, é mais rápido e fácil de instalar do que a maioria das outras ferramentas de monitoramento de rede. Você pode escolher entre algumas interfaces de usuário diferentes, como um console corporativo do Windows, uma interface da Web baseada no Ajax e aplicativos móveis para Android e iOS.

o Monitor de rede PRTG é diferente da maioria das outras ferramentas de monitoramento, pois é baseado em sensor. Vários recursos de monitoramento podem ser adicionados à ferramenta simplesmente configurando sensores extras. Eles são como plug-ins, exceto pelo fato de não serem módulos externos, mas incluídos no produto. PRTG inclui mais de 200 sensores que cobrem diferentes necessidades de monitoramento. Para métricas de desempenho de rede, o sensor de QoS e o sensor PING avançado permitem monitorar a latência e a tremulação, enquanto o sensor SNMP padrão permite monitorar a taxa de transferência.

o PRTG estrutura de preços é bastante simples. Existe uma versão gratuita com todos os recursos, mas que limitará sua capacidade de monitoramento a 100 sensores. Há também uma versão de avaliação de 30 dias, que é ilimitada, mas voltará para a versão gratuita assim que o período de avaliação terminar. Se você deseja continuar monitorando mais de 100 sensores além do período de avaliação, precisará adquirir uma licença. Seu preço varia de acordo com o número de sensores, de US $ 1 600 para 500 sensores a US $ 14 500 para sensores ilimitados. Cada parâmetro monitorado conta como um sensor. Por exemplo, o monitoramento da largura de banda em cada porta de um comutador de 48 portas contará como 48 sensores.

Saída no contexto de segurança

Há outro uso para o termo egresso entre administradores de rede e sistema, específico ao contexto de segurança de dados. Refere-se a dados que saem da rede local de uma organização. Mensagens de email de saída, uploads na nuvem ou arquivos sendo movidos para armazenamento externo são exemplos simples de saída de dados. É uma parte normal da atividade de rede, mas pode representar uma ameaça para as organizações quando dados confidenciais são vazados para destinatários não autorizados, inconscientemente ou maliciosamente.

Ameaças que envolvem saída de dados

Informações confidenciais, proprietárias ou facilmente monetizáveis costumam ser alvo de cibercriminosos de todos os tipos. A liberação de informações confidenciais ou proprietárias ao público ou a organizações concorrentes é uma preocupação real para empresas, governos e organizações de todos os tipos. Os atores de ameaças podem tentar roubar dados confidenciais através dos mesmos métodos que muitos funcionários usam todos os dias, como upload de email, USB ou nuvem.

Práticas recomendadas para impedir a saída de dados indesejados

Você pode fazer muito para proteger sua organização contra a saída não autorizada de dados, mas alguns deles são particularmente importantes. Vamos dar uma olhada em dois dos essenciais essenciais que você deve fazer.

Criar uma política aceitável de aplicação do tráfego de saída de dados e saída

Inclua partes interessadas para definir sua política de uso aceitável. A política deve ser muito completa e proteger os recursos da sua empresa. Por exemplo, poderia incluir uma lista de serviços acessíveis pela Internet aprovados e diretrizes para acessar e manipular dados confidenciais. E não se esqueça de que uma coisa é criar essas políticas, mas você também precisa comunicá-las aos usuários e garantir que eles as entendam.

Implementar regras de firewall para bloquear a saída para destinos mal-intencionados ou não autorizados

Um firewall de rede é apenas uma das várias linhas de defesa contra ameaças. É um bom ponto de partida onde você pode garantir que a saída de dados não ocorra sem permissão explícita.

SIEM - Para ajudar a impedir a saída de dados

Não importa o que você faça, o monitoramento continua sendo uma das melhores maneiras de se proteger contra a saída de dados. Sempre que ocorrer um vazamento de dados, você deseja saber imediatamente, para poder agir de acordo. É aqui que as ferramentas SIEM (Security Information and Event Management) podem ajudar.

Concretamente, um sistema SIEM não fornece nenhuma proteção rígida. Seu principal objetivo é facilitar a vida de administradores de rede e segurança como você. O que um sistema SIEM típico realmente faz é coletar informações de várias proteções e detecção sistemas, correlacionam todas essas informações montando eventos relacionados e reagem a eventos significativos várias maneiras. Na maioria das vezes, as ferramentas SIEM também incluem alguma forma de relatório e / ou painéis.

Algumas das principais ferramentas SIEM

Para ter uma idéia do que está disponível e ajudá-lo a escolher a ferramenta SIEM certa para suas necessidades, reunimos esta lista de algumas das melhores ferramentas SIEM.

O mesmo SolarWinds que nos trouxe a Monitor de rede revisado acima também possui uma oferta para Informações de segurança e Gerenciamento de eventos. De fato, é uma das melhores ferramentas SIEM disponíveis. Pode não ser tão completo quanto algumas outras ferramentas, mas o que faz, faz muito bem e possui todas as funcionalidades necessárias. A ferramenta é chamada de Gerenciador de Eventos de Segurança SolarWinds (SEM). É melhor descrito como um sistema SIEM básico, mas provavelmente é um dos sistemas iniciantes mais competitivos do mercado. o SolarWinds SEM tem tudo o que você pode esperar de um sistema SIEM, incluindo excelentes recursos de gerenciamento e correlação de logs que podem ajudar a detectar a saída não autorizada de dados e um impressionante mecanismo de relatório.

TESTE GRÁTIS:Gerenciador de Eventos de Segurança SolarWinds

Link para download oficial:https://www.solarwinds.com/security-event-manager/registration

Quanto aos recursos de resposta a eventos da ferramenta, como esperado de SolarWinds, eles não deixam nada a desejar. O sistema detalhado de resposta em tempo real reagirá ativamente a todas as ameaças. E como é baseado em comportamento, e não em uma assinatura, você está protegido contra ameaças desconhecidas ou futuras. O painel da ferramenta é possivelmente um dos seus melhores ativos. Com um design simples, você não terá problemas para identificar rapidamente anomalias. A partir de US $ 4 500, a ferramenta é mais do que acessível. E se você quiser experimentá-lo primeiro, uma versão de avaliação gratuita de 30 dias totalmente funcional estará disponível para download.

Link para download oficial:https://www.solarwinds.com/security-event-manager/registration

2. Splunk Enterprise Security

Possivelmente um dos sistemas SIEM mais populares, Splunk Enterprise Security-ou simplesmente Splunk ES, como costuma ser chamado - é famoso por seus recursos analíticos. Splunk ES monitora os dados do seu sistema em tempo real, procurando vulnerabilidades e sinais de atividade anormal. O sistema usa SplunkÉ próprio Estrutura de Resposta Adaptativa (ARF), que se integra a equipamentos de mais de 55 fornecedores de segurança. o ARF realiza resposta automatizada, permitindo que você ganhe rapidamente vantagem. Acrescente a isso uma interface de usuário simples e organizada e você terá uma solução vencedora. Outros recursos interessantes incluem a função “Notáveis”, que mostra alertas personalizáveis pelo usuário e o “Asset Investigator” para sinalizar atividades maliciosas e evitar outros problemas.

Splunk ES é um produto de nível empresarial e, como tal, vem com um preço de tamanho empresarial. Infelizmente, você não pode obter muitas informações de preços em SplunkDo site e você precisará entrar em contato com o departamento de vendas para obter uma cotação. Apesar do preço, este é um ótimo produto e você pode entrar em contato Splunk para tirar proveito de uma avaliação gratuita disponível.

3. NetWitness

Nos últimos anos, NetWitness concentrou-se em produtos que suportam "consciência situacional profunda da rede em tempo real e resposta ágil da rede”. Depois de ser comprado por EMC que depois se fundiram com Dell, a Netwitness o negócio agora faz parte do RSA ramo da corporação. E esta é uma boa notícia como RSA tem uma excelente reputação em segurança.

NetWitness é ideal para organizações que buscam uma solução completa de análise de rede. A ferramenta incorpora informações sobre sua empresa, o que ajuda a priorizar alertas. De acordo com RSA, o sistema "coleta dados em mais pontos de captura, plataformas de computação e fontes de inteligência de ameaças do que outras soluções SIEM”. Também há detecção avançada de ameaças que combina análise comportamental, técnicas de ciência de dados e inteligência de ameaças. E, finalmente, o sistema de resposta avançado possui recursos de orquestração e automação para ajudar a erradicar as ameaças antes que elas afetem seus negócios.

Uma das principais desvantagens de NetWitness é que não é o mais fácil de configurar e usar. No entanto, há ampla documentação disponível que pode ajudá-lo a configurar e usar o produto. Esse é outro produto de nível empresarial e, como geralmente acontece com esses produtos, você precisará entrar em contato com as vendas para obter informações sobre preços.

Pesquisa

Postagens Recentes

8 Melhores ferramentas e software de backup e configuração de rede

Os administradores de sistema - aqueles que cuidam de servidores - ...

Melhores alternativas do Nagios para monitoramento de rede

Por mais de 15 anos desde que viu a luz pela primeira vez, Nagios -...

6 melhores ferramentas para monitorar sites

Parece que mais e mais empresas confiam em seu site para fornecer o...