Что такое VPN и туннелирование; Как создать и подключиться к сети VPN

Когда дело доходит до развертывания высоконадежной и надежной системы передачи данных для удовлетворения межорганизационных и внутриорганизационные коммуникационные потребности, большинство организаций предпочитают адаптировать один из 3 типов сетей техники; Частная сеть, гибридная сеть и виртуальная частная сеть. В этой статье мы рассмотрим каждый тип сети и обсудим виртуальную частную сеть, VPN-туннелирование, методы и типы VPN, а также способы создания и настройки сети VPN.

Прежде чем перейти к VPN, давайте подробнее рассмотрим частные и гибридные сети.

Частная сеть

Частная сеть на самом деле является изолированной локальной сетью, которая использует частный IP адресное пространство для обмена данными между подключенными узлами. В частной сети приложения и порталы данных (используемые для управления связью) предназначены для обеспечения безопасности всего процесса обмена данными от посторонних. Частная сеть подходит для организаций, где все узлы присутствуют в одном месте. Если частная сеть должна быть развернута для нескольких сайтов в разных местах, организации, возможно, придется приобрести выделенную линию для связи, за которой следует система управления частной сетью для обеспечения связи, обмена данными и скорости передачи данных вопросы.

Гибридная сеть

Архитектура гибридной сети особенно развернута для связи с офисами организации и доступа к глобальной сети WAN для обмена данными и связи с общественностью. Как следует из названия, оно сочетает в себе как частные, так и общедоступные сетевые методы для связи с общественностью, а также защищенную внутриорганизационную связь из внешних источников. Гибридная сеть направляет все внутриорганизационные коммуникации и обмен данными через частные сеть, в то время как остальная часть связи, и запросы на отправку и получение данных направляются через общедоступные сетевые ссылки. Подобно частной сети, развертывание гибридной сети для нескольких сайтов требует аренды выделенной линии для частного общения и разработки системы управления обменом данными.

Почему организации предпочитают VPN?

Частная сеть обеспечивает безопасность данных, которые должны быть отправлены и получены, а также высокую скорость передачи данных. Эта простая сетевая архитектура требует использования одной выделенной линии для отправки и получения классифицированных информация, но после развертывания частной сети общедоступная сеть для межорганизационной связи требуется. Это порождает необходимость в гибридной сети, которая является комбинацией как частной, так и публичной сети. Гибридная сеть использует две выделенные линии для публичного и частного общения. Например, если у организации есть 4 сайта, ей необходимо приобрести высокозащищенную линию передачи данных, чтобы связать все сайты и спроектировать централизованные данные. хранилище для удобного управления связью, в то время как общедоступная ссылка используется для доступа к общедоступной глобальной сети (Интернет) для межорганизационных данных передача инфекции. Поскольку гибридным сетям нужны два отдельных канала для обмена данными между общественным и частным секторами, многие организации выбирают Виртуальная частная сеть.

VPN (виртуальная частная сеть)

Как упоминалось ранее, частные и гибридные сети дороги и требуют покупки отдельных линий для использования пространства частных IP-адресов для связи с подключенными узлами. Технология VPN значительно снижает стоимость развертывания общедоступной и частной сети, поскольку позволяет организациям использовать глобальную глобальную сеть как для общедоступной, так и для частной связи. Причина, по которой он называется виртуальным, заключается в том, что ему не требуется физическая частная сеть для защиты передачи данных. Сеть физически общедоступна, но практически приватна. Технология VPN использует надежное шифрование для защиты каналов передачи данных от кражи внешних данных и подобных атак; он использует IPsec, L2TP, PPP, PPTP и т. д. методы туннелирования для обеспечения не только конфиденциальности данных, но и аутентификации и целостности.

Как работает VPN

Сеть VPN довольно похожа на простую архитектуру сервер / клиент, где сервер отвечает за хранение и совместное использование зашифрованных данных, обеспечивая шлюз инициировать внутриорганизационную связь и авторизовать клиентов, подключенных к сети, в то время как VPN-клиенты, как и клиенты в изолированной локальной сети, отправляют запросы к серверу для получения общей информации, установления соединения с другими клиентами по VPN и обработки защищенной информации с использованием предоставленной применение.

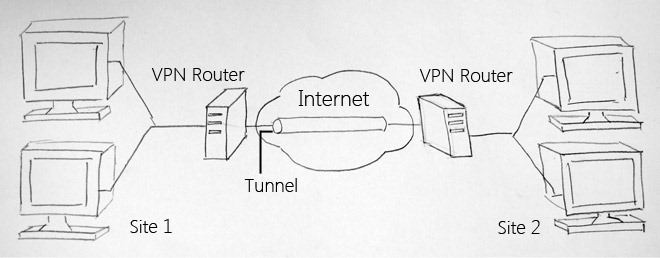

VPN-туннелирование

Отличие сквозной связи VPN от простой среды LAN заключается в том, что туннелирование. Вы можете думать об этом как о туннеле в облаке Интернета, через который проходят запросы на отправку и получение данных.

Туннель - это просто концепция, которая помогает нам лучше понять динамику сети VPN. Когда вы инициируете связь или отправляете данные по сети VPN, протокол (ы) туннелирования используются сетью VPN (например, PPTP, L2TP, IPSec и т. Д.) Упаковывает пакеты данных в другой пакет данных и шифрует пакет, который должен быть отправлен через туннель. В конце получателя туннельное устройство / протокол расшифровывает пакет, а затем удаляет упакованные данные Пакет для чтения и доступа к исходному сообщению и раскрытия источника пакета и других секретных Информация.

Обязательное и добровольное туннелирование

Классификация туннелирования основана на источнике, который инициирует соединение. Исходя из источника, существует в основном два типа туннелирования - обязательное туннелирование и добровольное туннелирование. Принудительное туннелирование инициируется сервером доступа к сети без необходимости ввода данных пользователем. Более того, VPN-клиенты не имеют доступа к информации на VPN-сервере, поскольку они не несут ответственности и не контролируют инициацию соединения. Обязательное туннелирование действует как посредник между VPN-сервером и клиентами и отвечает за аутентификацию клиента и настройку его с VPN-сервером.

Добровольное туннелирование инициируется, контролируется и управляется пользователем. В отличие от обязательного туннелирования, которое управляется из сети оператора, пользователям требуется установить соединение с локальным провайдером, а затем запустить клиентское приложение VPN. Возможно, вы использовали множество программ VPN-клиентов, которые создают защищенные туннели для конкретного VPN-сервера. Когда клиентское ПО VPN пытается инициировать соединение, оно предназначается для определенного или определенного пользователем сервера VPN. Добровольное туннелирование требует только установки дополнительного протокола туннелирования в системе пользователя, чтобы его можно было использовать в качестве одной конечной точки туннеля.

Типы и технологии VPN

PPTP (Туннельный протокол «точка-точка») VPN является одной из самых простых технологий VPN, в которой используется предоставляемый поставщик услуг Интернета. Интернет-соединение для создания защищенного туннеля между клиентом и сервером, а также клиентом и клиентом системы. PPTP - это программная VPN-система; Вы можете знать, что в ОС Windows есть встроенный PPTP, и все, что ему нужно для подключения к сети VPN, - это программное обеспечение VPN-клиента. Хотя PPTP не обеспечивает шифрование и другие функции безопасности, необходимые для обеспечения конфиденциальности процессов обмена данными (точка Протокол «Точка-точка» делает это для PPTP), Windows изначально использует аутентификацию и шифрование с помощью PPTP для защиты данных пакеты. Преимущество состоит в том, что для реализации не требуется покупать дополнительное оборудование, и клиент может использовать предоставленное программное обеспечение для подключения к VPN. Тем не менее, недостатком является то, что он использует протокол «точка-точка» для повышения безопасности данных пакеты, поэтому, прежде чем пакеты данных начнут проходить через туннель, они могут быть расшифрованы внешними источники.

SSH Туннелирование (Secure Shell Tunneling), как следует из названия, использует протокол защищенной оболочки для создания туннеля для передачи данных от одного конца к другому. Самым большим преимуществом туннелирования на основе SSH является то, что он обходит интернет-брандмауэры. Организации (которые хотят заставить своих сотрудников использовать выделенные прокси-серверы для доступа к общедоступным веб-сайтам и порталам данных) используют протоколы SSH для маршрутизации всего трафика от выделенных серверов. Он сильно отличается от технологии VPN на основе SSL, где протокол HTTPS применяется в приложениях, системе управления связью, веб-браузерах и т. Д. Для защиты передачи от посторонних глаз. Он создает безопасный сеанс для подключения серверов из веб-браузера и не требует дополнительных устройств настроить сеть VPN, так как для инициирования связи между двумя концами требуется только протокол HTTPS.

Разработано IETF, IPSecВ обязанности в основном входит обеспечение связи (IP) по интернет-протоколу между конечными точками VPN-туннеля. Пакеты данных, которые проходят через IPSec, шифруются с помощью AES, DES или 3DES. Кроме того, он обеспечивает как сжатие, так и аутентификацию на уровне сети. IPsec VPN использует технику тоннель вместо транспорт Режим. Перед отправкой данных он инкапсулирует IP-пакет в новый IPSec-пакет, обеспечивая конфиденциальность пакета данных. Он добавляет дополнительный заголовок IP, а также заголовок ESP (Encapsulated Security Payload), чтобы добавить политику безопасности и обеспечить шифрование исходного пакета данных. Помимо ESP, он использует AH (заголовок аутентификации) в качестве подпротокола для применения дополнительного уровня безопасности к исходному пакету данных; это предотвращает посторонние вмешательства и подделку IP.

Microsoft совместно с Cisco разработала альтернативу PPTP, известную как L2TP (Layer to Tunneling Protocol) для обеспечения целостности данных. Следует отметить, что L2TP, как и PPTP, не обеспечивает шифрование и использует для шифрования пакетов данных протокол PPP (двухточечный протокол). Туннелирование L2TP добавляет заголовок данных L2TP к исходной полезной нагрузке и передает его в конечную точку в дейтаграмме UDP. Помимо протокола «точка-точка», с помощью IPSec на сетевом уровне можно обеспечить конфиденциальность, аутентификацию и шифрование.

Как создать и настроить VPN

Есть, возможно, бесконечные способы, которыми организация может создать сеть VPN для своих клиентов, клиентов и спонсировать компании для бесстрашного обмена частной информацией и обеспечения доступа к их внутренней сети (С). Если оставить в стороне эту крупномасштабную архитектуру VPN-сети, если вы хотите создать VPN-сеть небольшого масштаба для подключения своих ПК к домашней сети друга, вы можете использовать ранее выбранные Gbridge. Это бесплатное VPN-решение, которое позволяет вам настроить свою собственную виртуальную частную сеть, чтобы вы могли удаленно подключаться к другим частным сетям.

Подключение к удаленной сети VPN (Office VPN)

Как и в предыдущих версиях Windows, Windows 7 также предоставляет простой способ подключения к VPN-серверу. Если вы планируете подключиться к вашей сети Office, PPTP / L2TP VPN, вы можете использовать Windows VPN-клиент для установления соединения. Вот как это сделать.

Перед началом убедитесь, что вы настроили дополнительные устройства в соответствии с указаниями администратора сети. Теперь откройте Центр управления сетями и общим доступом и нажмите Создать новое соединение или сеть. Откроется мастер подключения. Теперь выберите Подключиться к рабочему месту вариант, а затем нажмите кнопку Далее.

На следующем шаге выберите соединение, которое вы хотите использовать для подключения к офисному VPN. Он позволяет вам подключаться к сети VPN, используя ваше текущее соединение или номер телефона получателя.

Следующий шаг требует ввода информации, предоставленной администратором. Здесь вам необходимо ввести IP-адрес или домен вместе с именем получателя. Windows 7 также позволяет вам включить VPN-соединение для других пользователей и использовать смарт-карту для авторизации.

Нажав Next, вы откроете последний шаг мастера. Требуется имя пользователя и пароль, назначенные администратором вашей офисной сети.

Когда закончите, нажмите «Подключиться», чтобы начать устанавливать соединение с вашей сетью VPN. Как только вы подключитесь к сети VPN, вы можете проверить детализацию IP в Центре управления сетями и общим доступом или использовать IPCONFIG введите команду CMD, чтобы убедиться, что вы подключены как к сети VPN, так и к Интернету.

Виртуальная частная сеть действительно произвела революцию в обеспечении безопасности передачи данных между несколькими удаленными офисами. Он обеспечивает лучшее решение для постоянно растущих организаций и предприятий, которым необходимо развертывать как защищенные сеть для обмена частной информацией и общедоступная сеть для общения со своими клиентами, клиентами и конкуренты. Помимо того, что это VPN-решение, оно не требует создания нескольких центров управления данными для управления связью. Именно по этой причине VPN является методом выбора по всему миру для небольших компаний и крупных корпораций.

[первые 2 изображения через GlobalSpec]

Поиск

Недавние Посты

Получить панель быстрого доступа в Windows 7 для повышения производительности

Панель быстрого доступа панель инструментов Windows, которую можно ...

Windows Service Monitor: облегченный инструмент мониторинга процессов Windows

Системным администраторам необходимо постоянно отслеживать некоторы...

SpinZip: создание ZIP-файлов с произвольным количеством файлов или размером архива

Один из методов, которые мы используем при совместном использовании...