Slik forhindrer du et brute Force-angrep på din Linux-server [Leksjoner i det virkelige liv]

Redaktørens notater: Dette innlegget vil for det meste hjelpe de som kjører nettstedet sitt på Ubuntu Linux Server. Det er likevel interessant og gir innsikt i virkeligheten bak administrasjon av serveren.

BEGYNNELSEN

I løpet av de to siste ukene har databasen min krasjet konstant på nesten samme tid på dagen, daglig. Jeg ignorerte det med det første og trodde det var et kortsiktig problem, men så forsvant det aldri. Med tiden ble det et stort problem og krasjet databasen min flere ganger i løpet av dagen, for meg ble det en kamp for å holde serveren i live og sparke.

Da jeg ba om hjelp på fora, roet noen at databasen min er skadet, noen sa at apache-konfigurasjonen min ikke er korrekt, og så videre. Men etter å ha sett om og om igjen på alle konfigurasjoner, så det ut til å være noe problem i det hele tatt. “Så hva i helvete tar serveren min ned hver dag på nesten samme tid om dagen”, spør jeg hostingleverandøren min (Slicehost) team under en live chat. Jeg deler noen få linjer i Apache-feilloggen rett før min sever gikk ned og gjett hva jeg hører tilbake fra dem, “

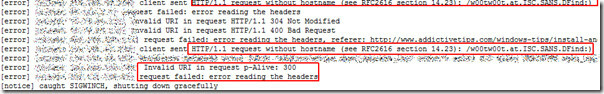

Dette mønsteret i feilloggen virker som et Brute Force Attack for meg”.Dette er hva feilloggen min viste (den kan finnes på var / log / apache2 /).

BRUTALT STYRKEANGREP

“Brute Force Attack”, roper jeg øverst på stemmen min. “Brute Force Attack”, roper jeg igjen. Selvfølgelig vet jeg hva Brute Force Attack er, men navnet i seg selv er så skummelt, enda mindre å vite betydningen. For de som ikke vet hva Brute Force Attack er, sjekk ut Wikipedia. Det viser seg at en eller annen fyr (eller gal) prøvde å hacke passordet mitt gjennom Brute Force Attack-metoden og mislyktes for en måned to uker i strekk, hva en taper. ”Tålmodighet, tålmodighet… ..”, forteller hjertet mitt, men tankene mine er helt fastkjørte siden dette er første gang noen angriper serveren min.

Slicehost-teamet var gode nok til å hjelpe meg før de pekte meg over til forumene deres der de roet meg for at jeg kunne få hjelp av et større samfunn, men kunne jeg noen gang vente? NEI, det kunne jeg ikke.

Så jeg gikk foran og googlet helvete ut av Google, men akk, alle resultatene ble okkupert av SEO horer og jeg kunne ikke finne løsningen på mitt faktiske problem. De fleste resultatene var foruminnlegg der andre brukere hadde det samme problemet og ikke hadde noen svar ennå, og Google indekserte dem alle.

Men vent, Slicehost-teamet anbefalte meg også å installere fail2ban, hvordan kunne jeg til og med glemme det i utgangspunktet da jeg konfigurerte serveren min. Så jeg gikk foran, installerte fail2ban, konfigurerte alle innstillinger, og det var opp på kort tid. Dette fikk meg ikke til å smile, enn si å være lykkelig, siden jeg ønsket å gjøre mer.

Løsningen

Med mer mente jeg å blokkere IP-adressen der brute force-angrepet kommer fra. Jeg fant ut at det er to metoder for å gjøre det - Den ene er gjennom htaccess og den andre blokkerer direkte gjennom iptables. Jeg gikk videre med den andre metoden siden den er mer fruktbar og enkel å gjøre.

Men hvor lett? Ulike nettsteder forbanna meg til forskjellige tider i løpet av dagen ved å nevne forskjellige kommandoer som måtte legges inn til forskjellige tider i terminalen. Hva i helvete? Til slutt fant jeg ut den nøyaktige kommandoen som måtte legges inn.

For å sperre en IP-adresse skriver du inn følgende kommando i terminalen din:

iptables -I INPUT -s 25.55.55.55 -j DROP

Hvis du vil oppheve blokkeringen av en IP-adresse, skriver du inn følgende:

iptables -D INPUT -s 25.55.55.55 -j DROP

Hvor 25.55.55.55 kan være hvilken som helst IP-adresse. For de som er ukjente med Linux-serverhosting, kan du finne IP-adressen i Apache feilloggfil, men vær advart, ikke blokkér din egen IP-adresse, selv ikke ved en feiltakelse.

For å sjekke om en IP har blitt blokkert, skriver du følgende kommando:

iptables –L

I skjermbildet nedenfor kan du se tre forskjellige adresser som jeg har blokkert.

Heldigvis for de to siste dagene har databasen ikke gått ned, men jeg har sikkert lært mye leksjoner under denne vanvittige rutsjebanen.

1. Ignorere aldri den minste av problemet.

2. Ingenting er umulig, alle problemer kan løses.

3. Sikkerhetskopiering, Sikkerhetskopiering, Sikkerhetskopiering. Hvis du ikke har en, er du skrudd fast.

4. Ikke stol på resultatene som vises av Google eller noen annen søkemotor. I noen tilfeller er de fleste resultatene på forsiden crap, og du må faktisk grave dypere for å finne løsningen.

5. Legg til ekstra sikkerhet med serveren din, det kan ta tid, men du vil ikke angre.

Hvis du vil dele noen mening, vennligst legg igjen en kommentar. Jeg vil gjerne høre fra leserne mine hva de synes. Nyt!

Søke

Siste Innlegg

Slik overvåker du Internett-hastigheten eller nettverksbåndbredden

Vil du sjekke hastigheten på internettforbindelsen din, overvåke ne...

HelloSlide: Legg lyd til PDF-presentasjoner via skrevet tekst

Helloslide er en smart tjeneste som forvandler PDF-lysbilder til et...

Remindeo Lar deg opprette og administrere påminnelser, legge til notater og lister

Hvis noen ikke minner deg om oppgavene du må utføre på en dag, er d...